Установка SecurityOnion в Yandex Cloud

SecurityOnion

Security Onion - это дистрибутив Linux, предназначенный для мониторинга безопасности, обнаружения инцидентов и анализа сетевого трафика. Он интегрирует различные инструменты для обеспечения безопасности сети, включая системы обнаружения вторжений (IDS), системы обнаружения аномалий (ADS), системы анализа безопасности, инструменты сбора и анализа журналов и многие другие. Security Onion обеспечивает мощные возможности мониторинга и анализа для организаций, желающих улучшить свою защиту от киберугроз.

Установка SecurityOnion (SO) в Яндекс Облако

- Прежде чем приступить к установке SecurityOnion, необходимо создать виртуальную машину из предварительно подготовленного образа.

Входные параметры для создания виртуальной машины представлены в таблице 1:

| Наименование | Значение |

|---|---|

| CPU cores | 10 |

| Memory | 20 GB |

| disk size | 256 GB |

| NICs | 2 |

Таблица 1. Параметры для виртуальной машины

Обратите внимание, что в таблице приведены только минимальные значения!

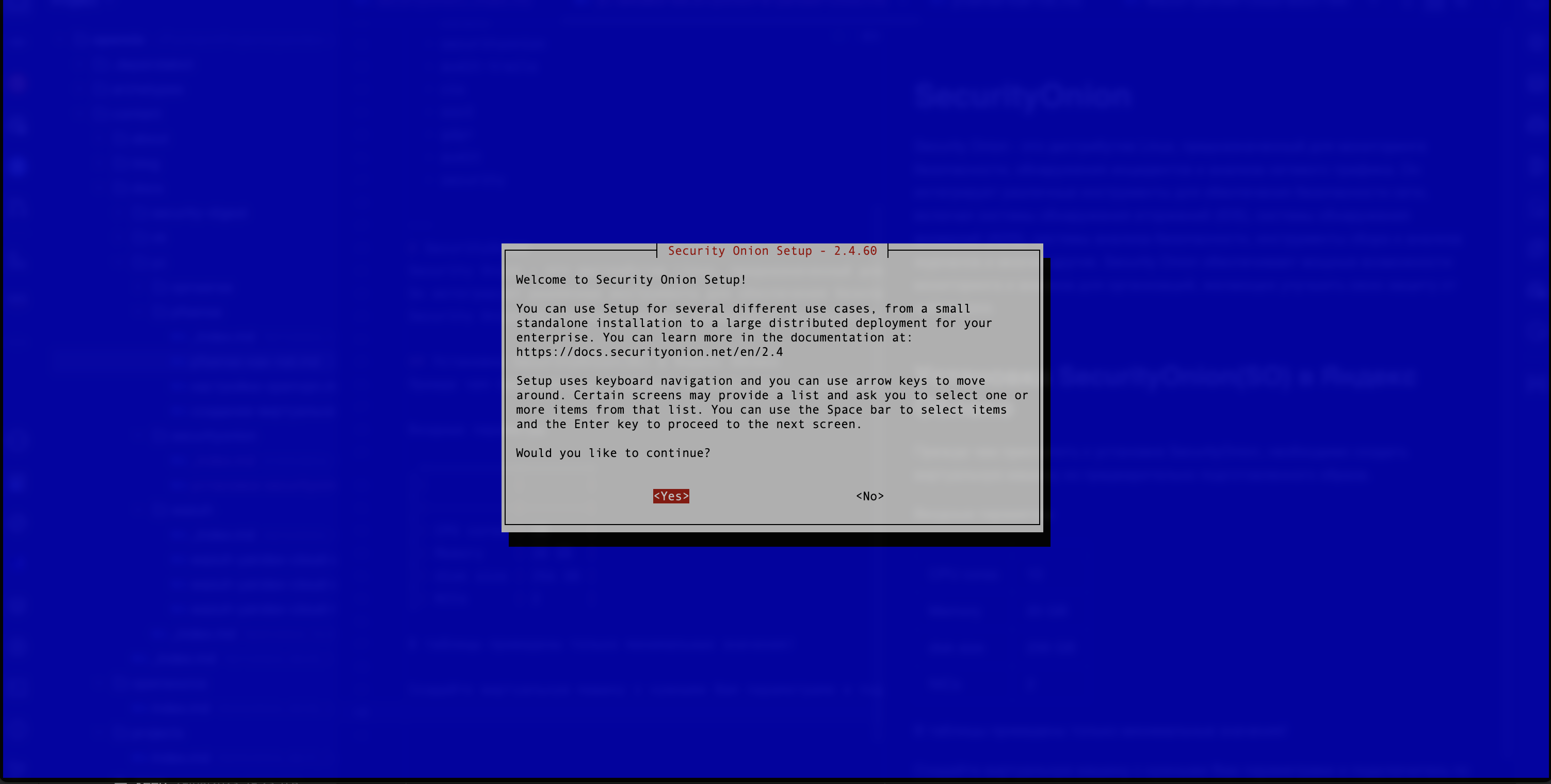

- После настройки виртуальной машины с необходимыми параметрами, необходимо выполнить подключение по SSH, после чего должно открыться окно установщика, как это показано на рисунке 1.

Рис. 1. Окно установки SecurityOnion

Требуется нажать Yes, тем самым перейдя к следующему шагу.

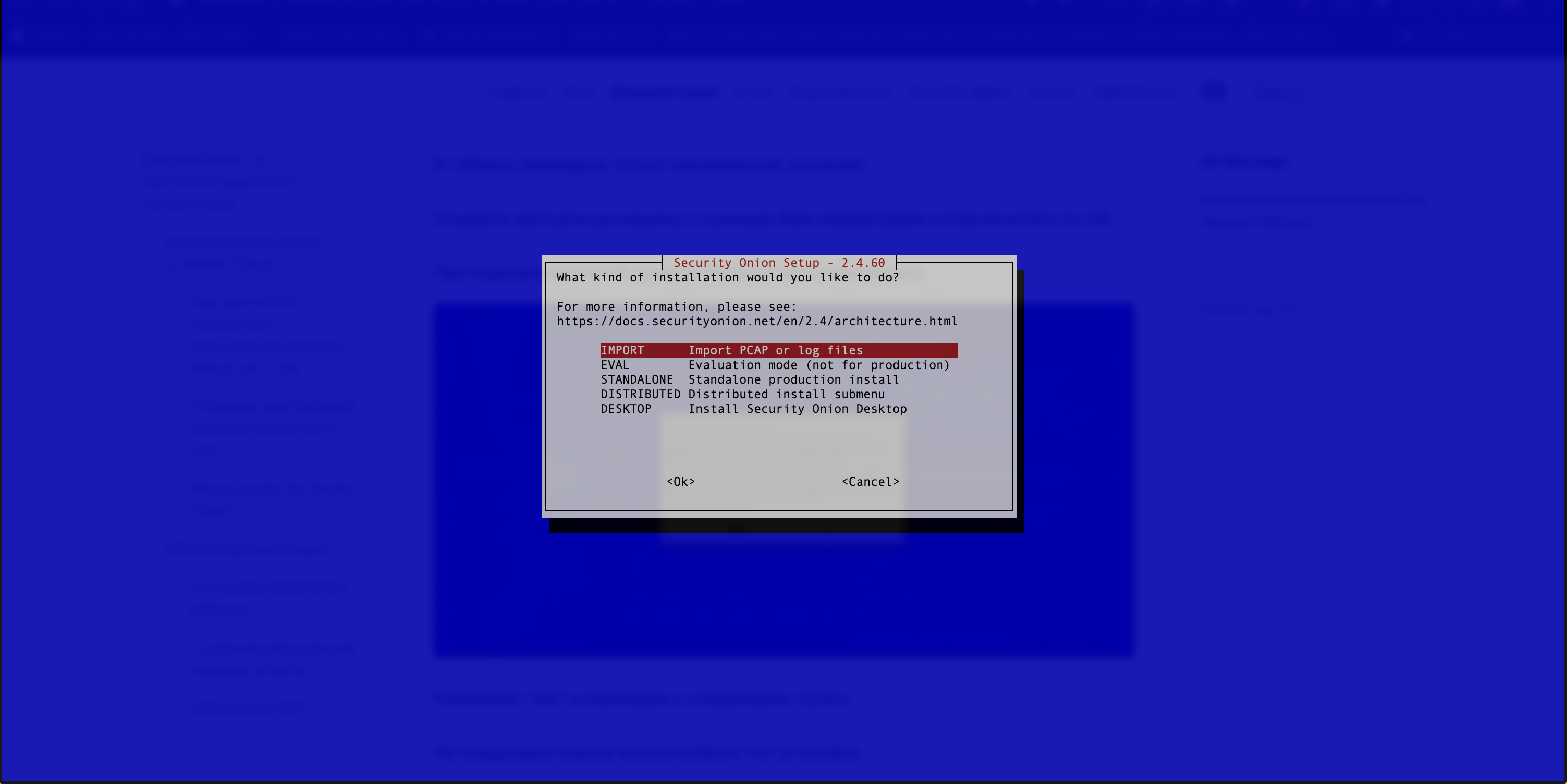

- На следующем экране предлагается выбрать тип установки, как это показано на рисунке 2.

Рис. 2. Выбор типа установки

Для упрощения процесса рекомендуется выбрать режим Standalone. Более подробную информацию о доступных типах установки можно найти в официальной документации .

- На следующем экране пользователю предлагается ознакомиться с лицензионным соглашением. Окно представлено на рисунке 3.

Рис. 3. Окно лицензирования

Необходимо ознакомиться с лицензированием . Если пользователь с ним согласен, требуется ввести “AGREE” и перейти к следующему шагу.

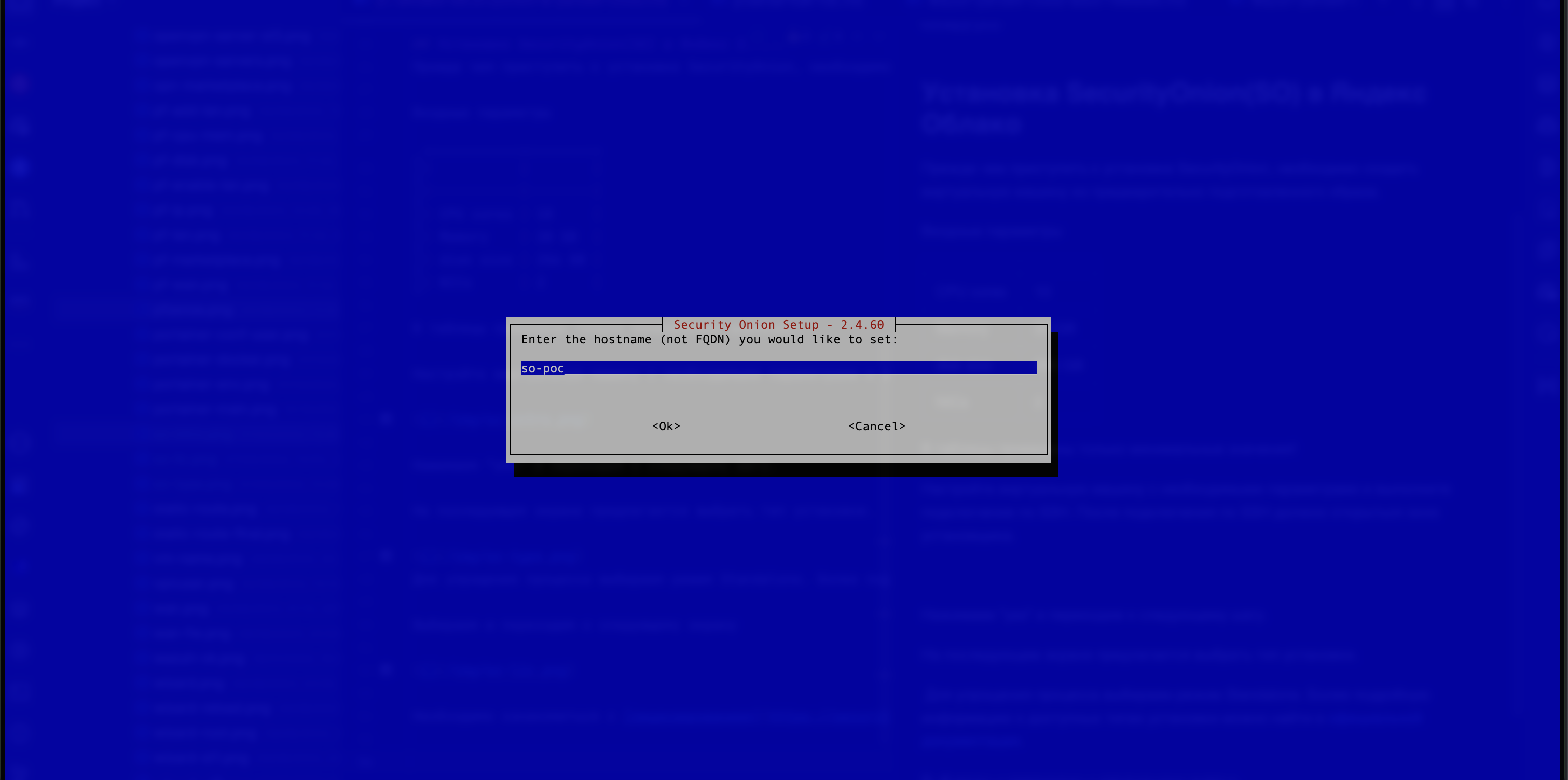

- Необходимо задать имя хоста (не FQDN!), как это представлено на рисунке 4.

Рис. 4. Определение имени хоста

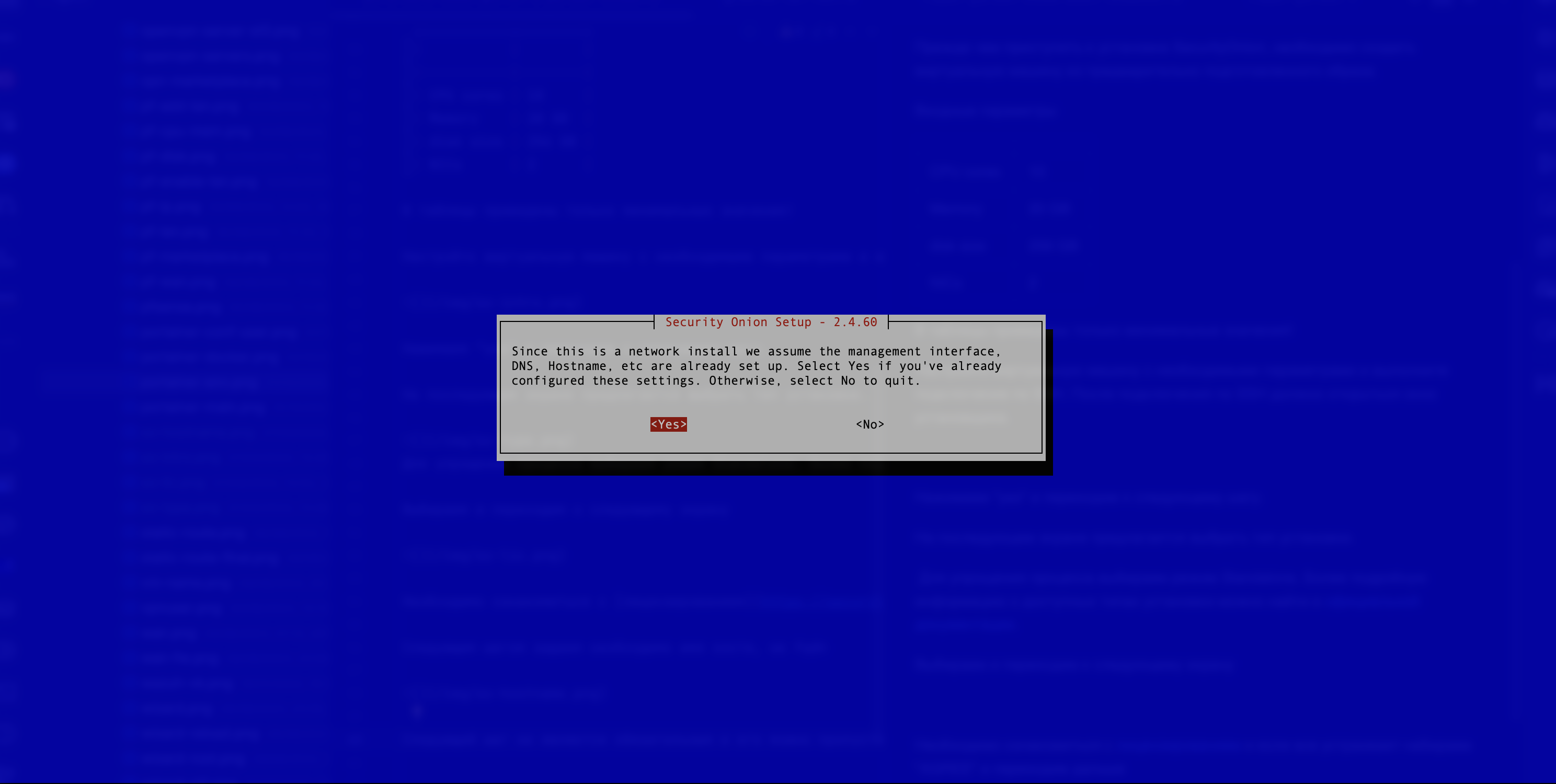

На этом шаге требуется выбрать Yes и перейти на следующий шаг, окно которого представлено на рисунке 5.

Рис. 5. -------

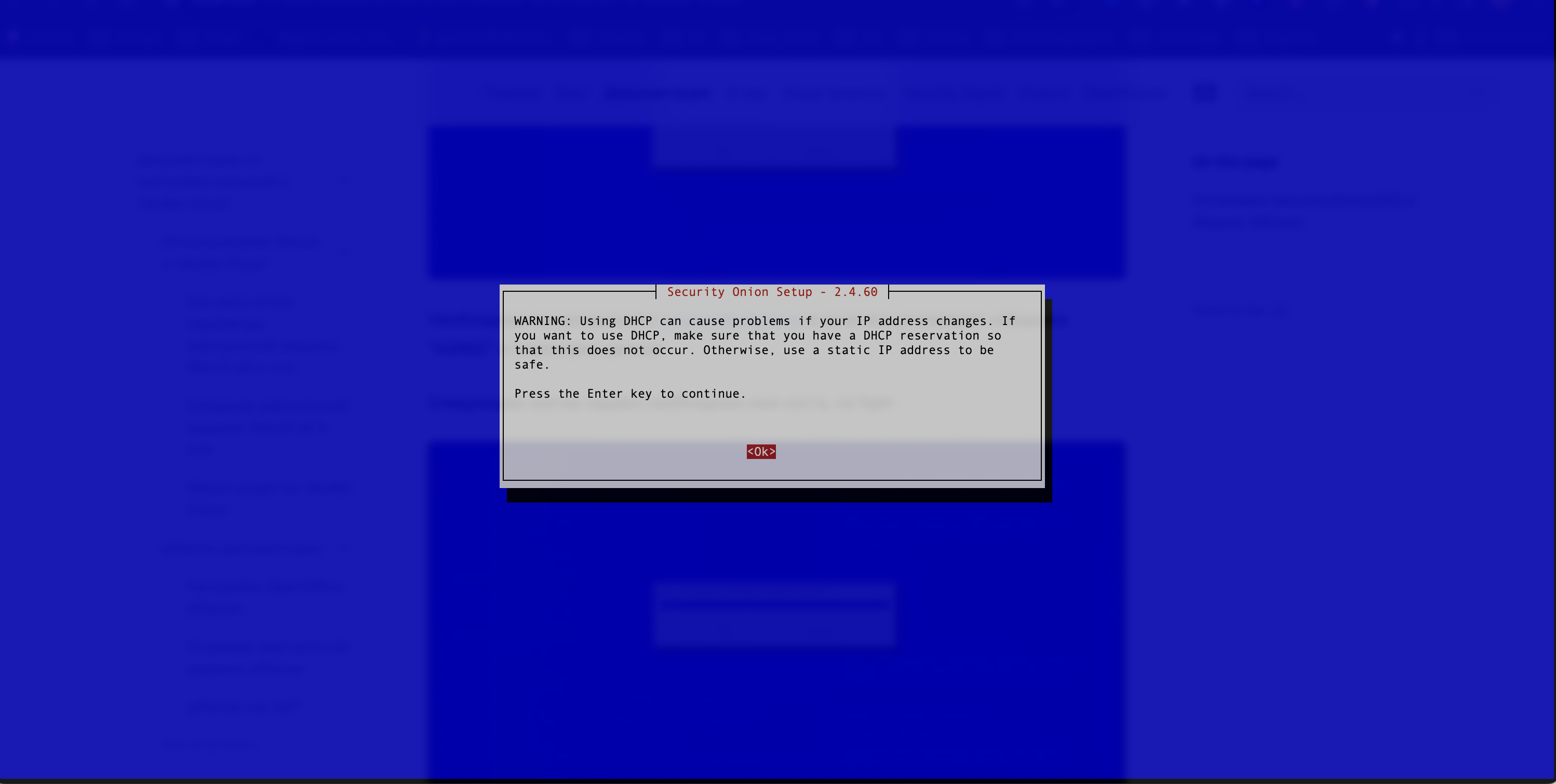

- Требуется внимательно прочесть предупреждение об DHCP и согласиться с рисками. Окно предупреждения представлено на рисунке 6.

Рис. 6. Окно предупреждения о DHCP

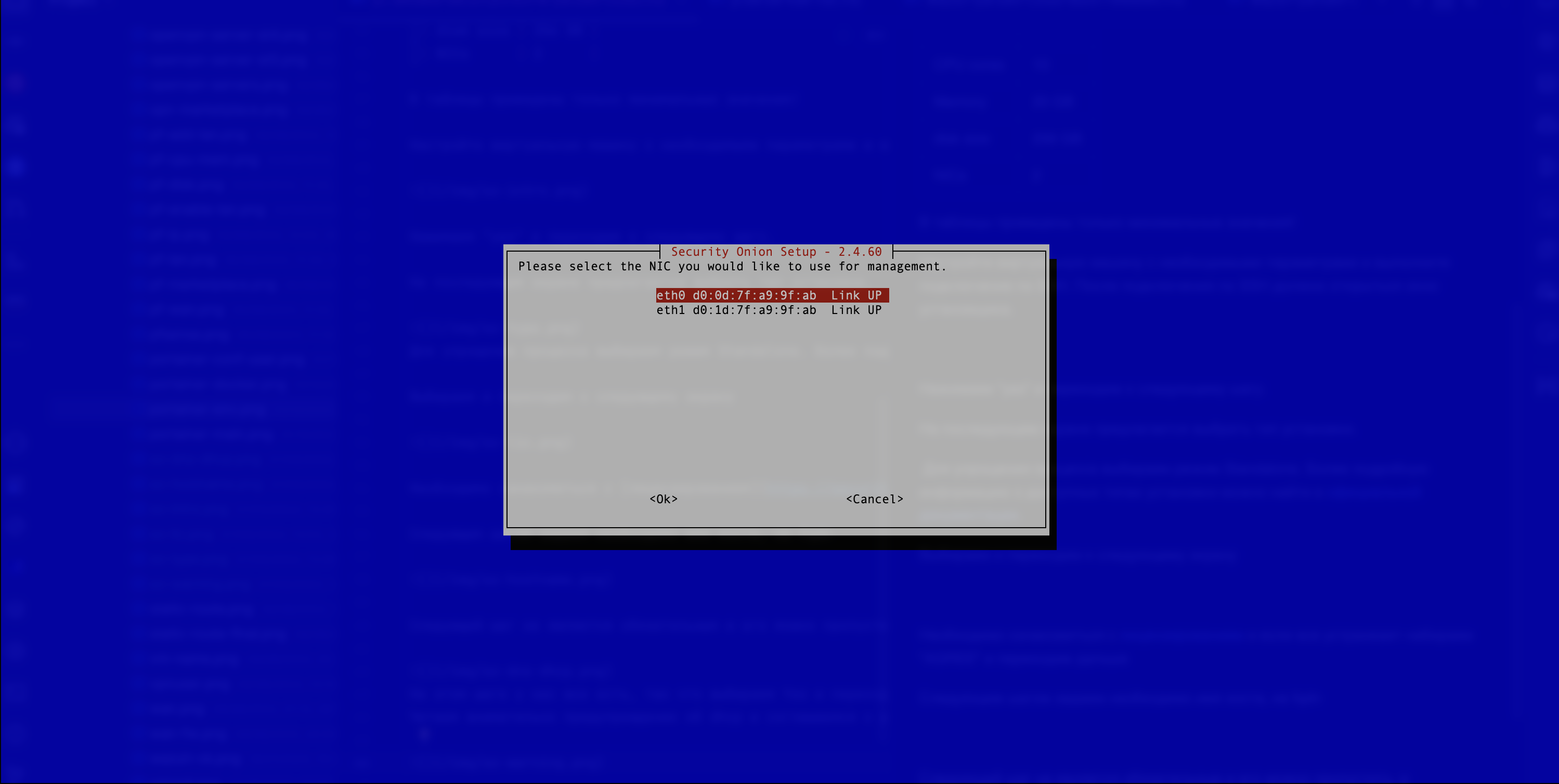

- При выборе интерфейса управления необходимо отметить первый из списка. По этому интерфейсу будет предоставляться доступ к веб-интерфейсу.

Рис. 7. Выбор сетевого интерфейса для доступа к веб-интерфейсу

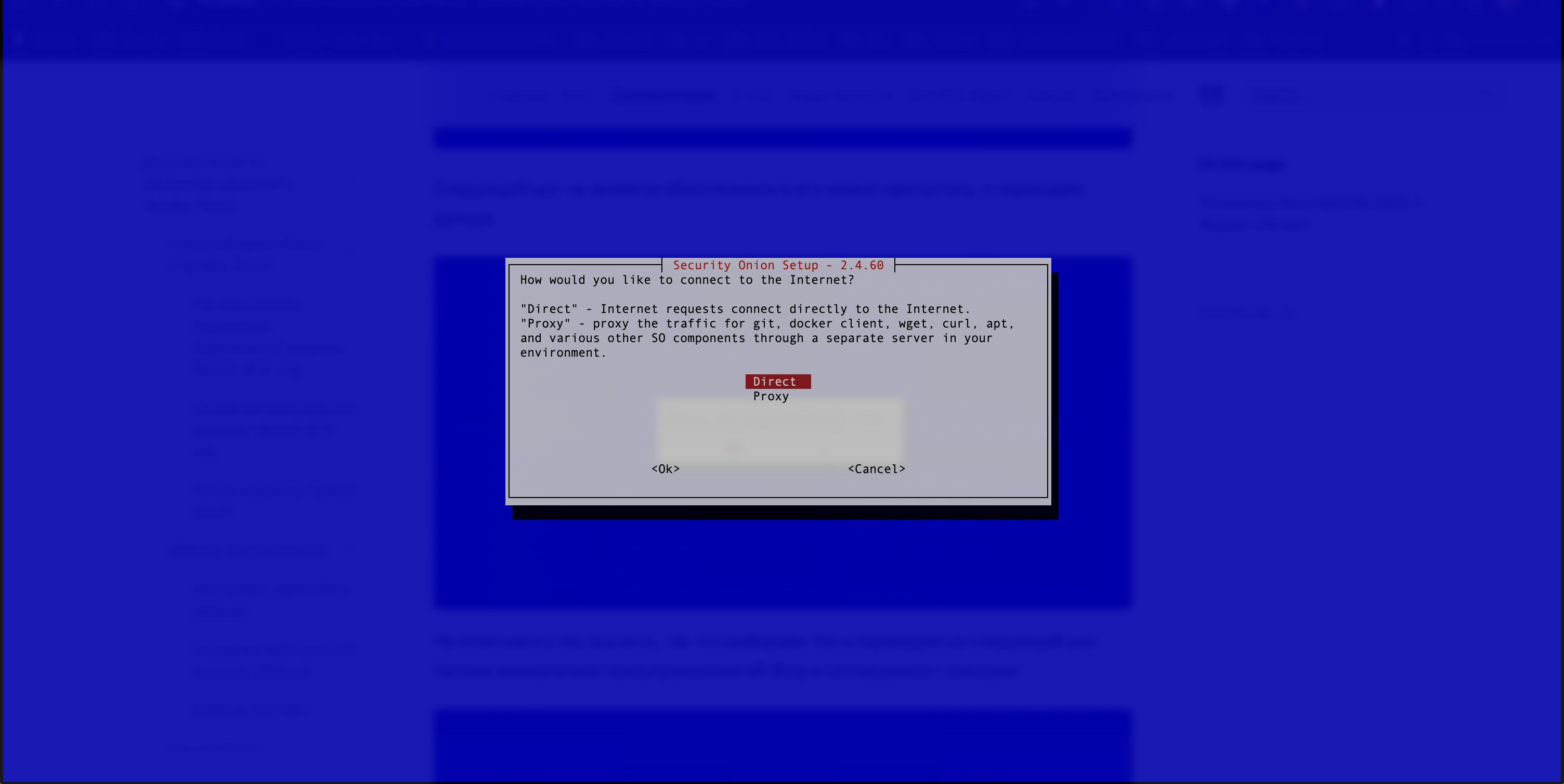

- Для продолжения настройки требуется перейти на следующий экран, который представлен на рисунке 8.

Рис. 8. Выбор типа соединения с интернетом

Если в своей работе пользователь не использует прокси сервер, необходимо выбрать Direct и перейти к следующему шагу, который представлен на рисунке 9.

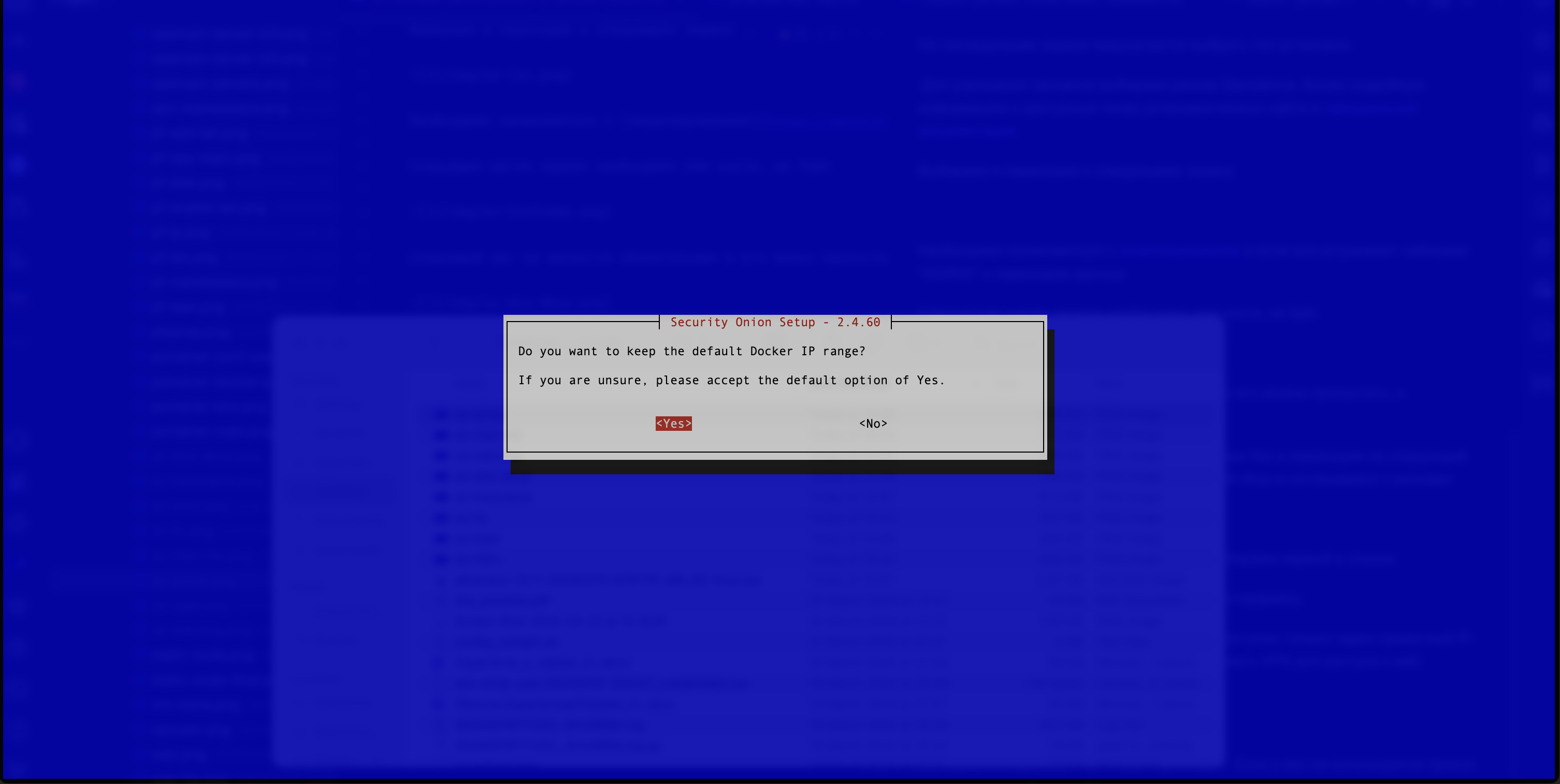

Рис. 9.

Если пользователь не может однозначно ответить на этот вопрос, следует выбрать “Yes” и перейти к следующему экрану.

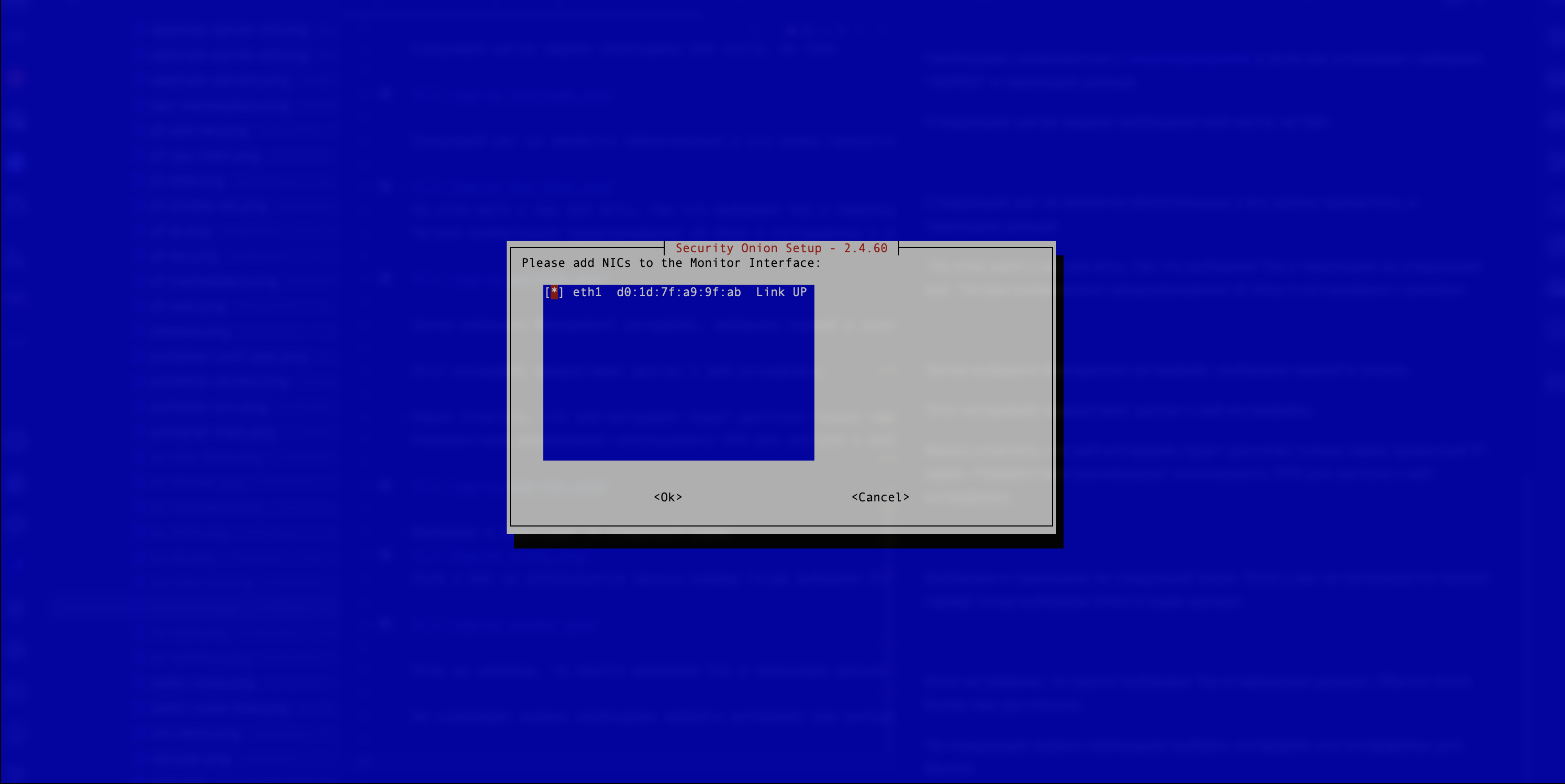

- На этом шаге необходимо выбрать интерфейс или интерфейсы для мониторинга, как это показано на рисунке 10.

Рис. 10. Выбор интерфейса

В примере выбирается существующий интерфейс. Выбор осуществляется нажатием на клавишу “пробел”.

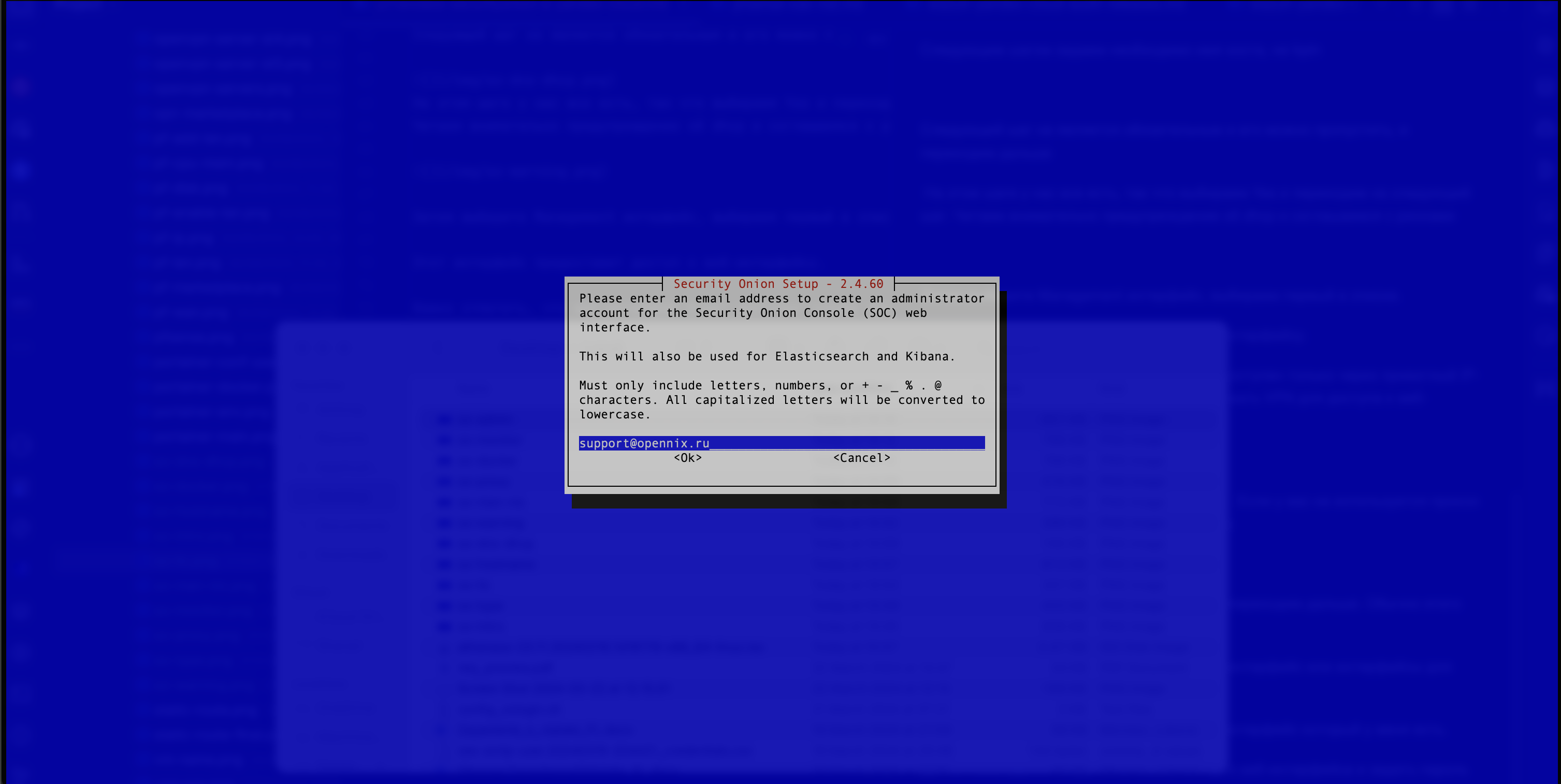

- Необходимо создать пользователя для веб-интерфейса и задать пароль, как это показано на рисунке 11. В первом окне задается e-mail администратора.

Рис. 11. Настройка email администратора

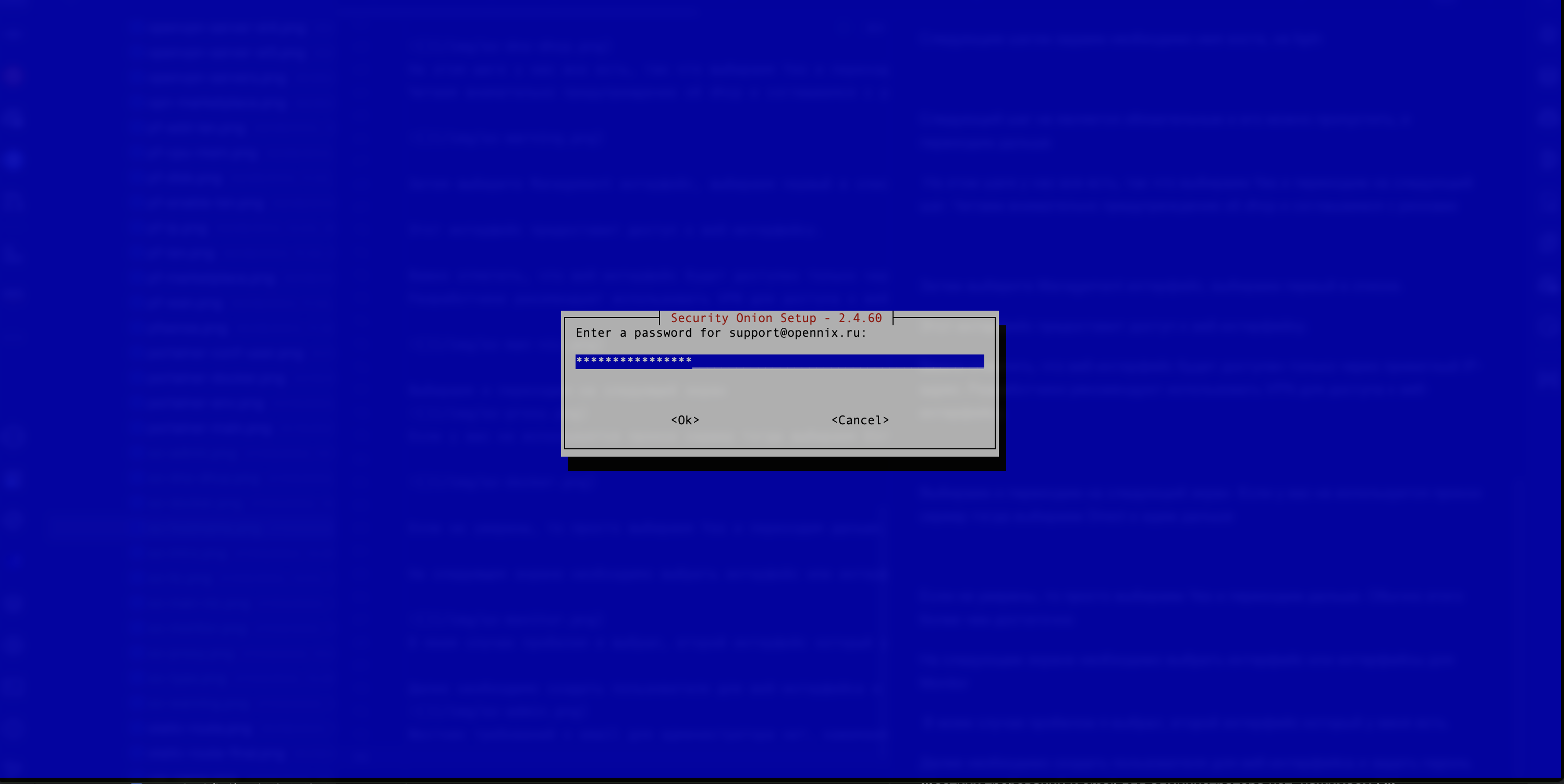

Следующим шагом необходимо придумать надежный пароль, соответствующий стандартам криптостойкости и политике безопасности организации пользователя. Окно ввода пароля показано на рисунке 12.

Рис. 12. Настройка пароля администратора

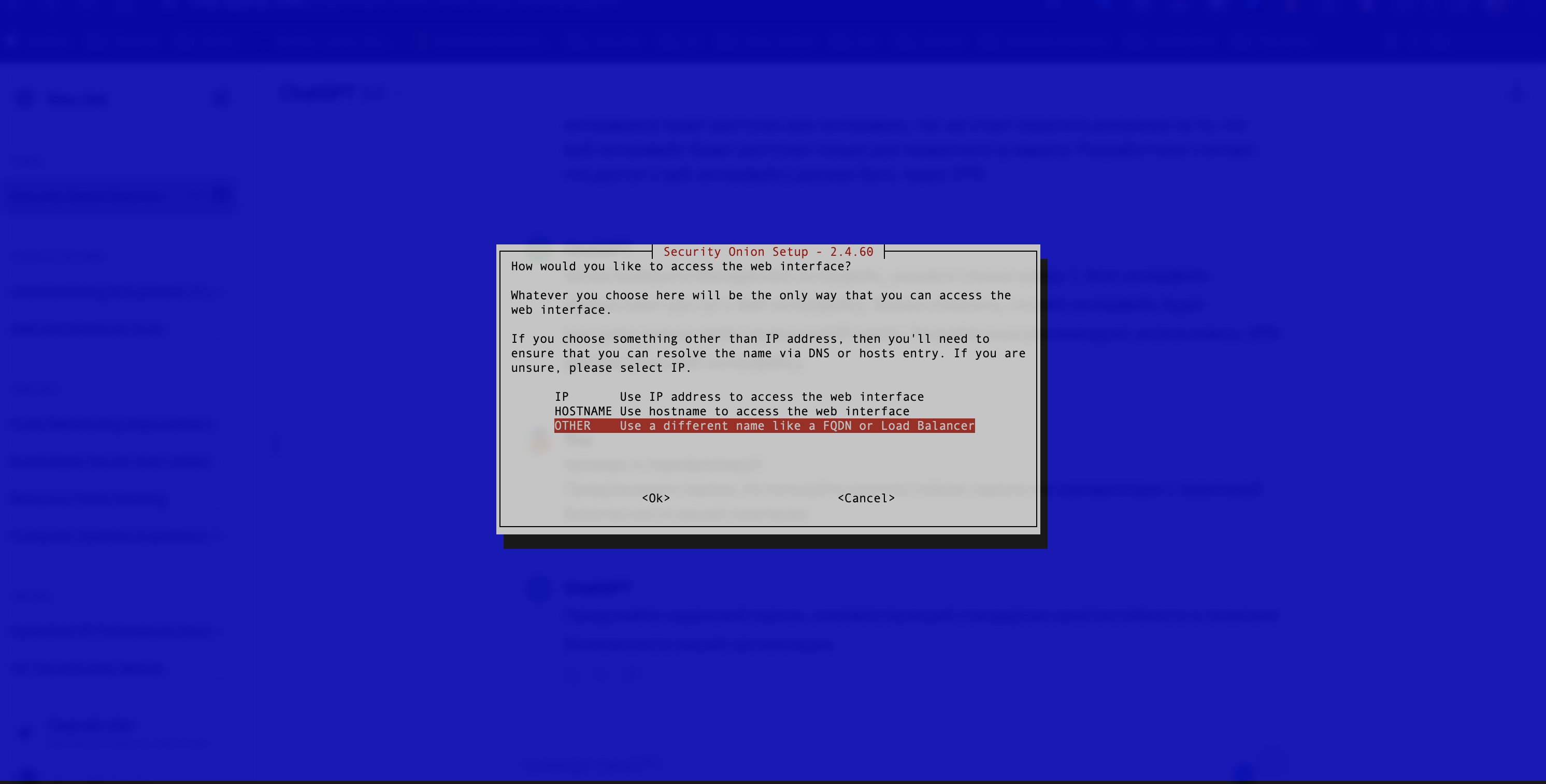

- После того, как настройка пользователя закончена, следует перейти к выбору доступа к веб-интерфейсу.

Если пользователи находятся во внутренней сети, необходимо выбрать IP или HOSTNAME, как это показано на рисунке 13.

Рис. 13. Выбор доступа к веб-интерфейсу

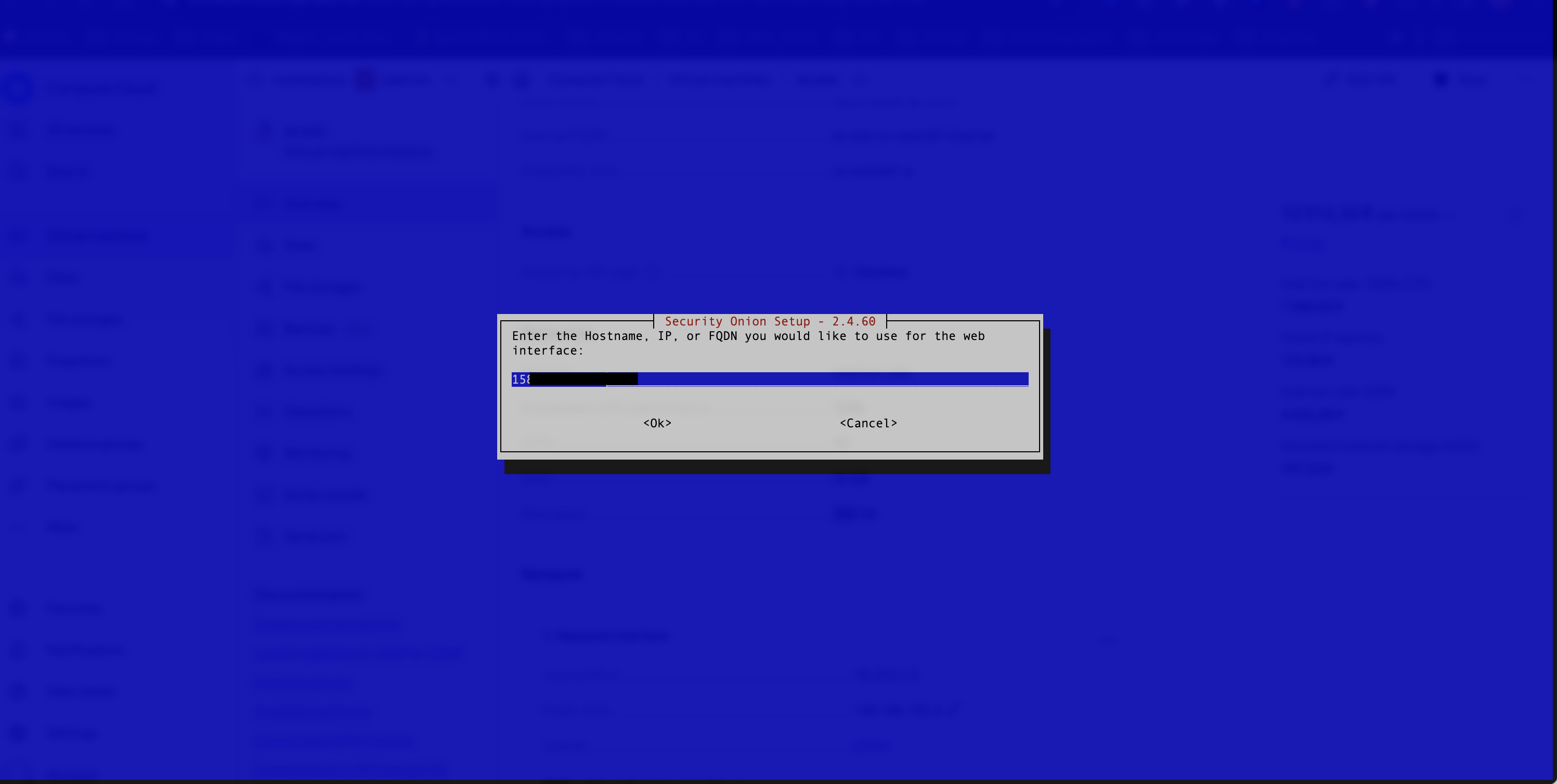

В примере выбирается OTHER и вводится внешний IP-адрес виртуальной машины, как это показано на рисунке 14.

Рис. 14. Ввод имени или IP виртуальной машины

Важно!

*Разработчики не гарантируют, что такая схема будет работать и не изменится в будущем, поэтому мы рекомендуем использовать внутренний IP-адрес с доступом через VPN.

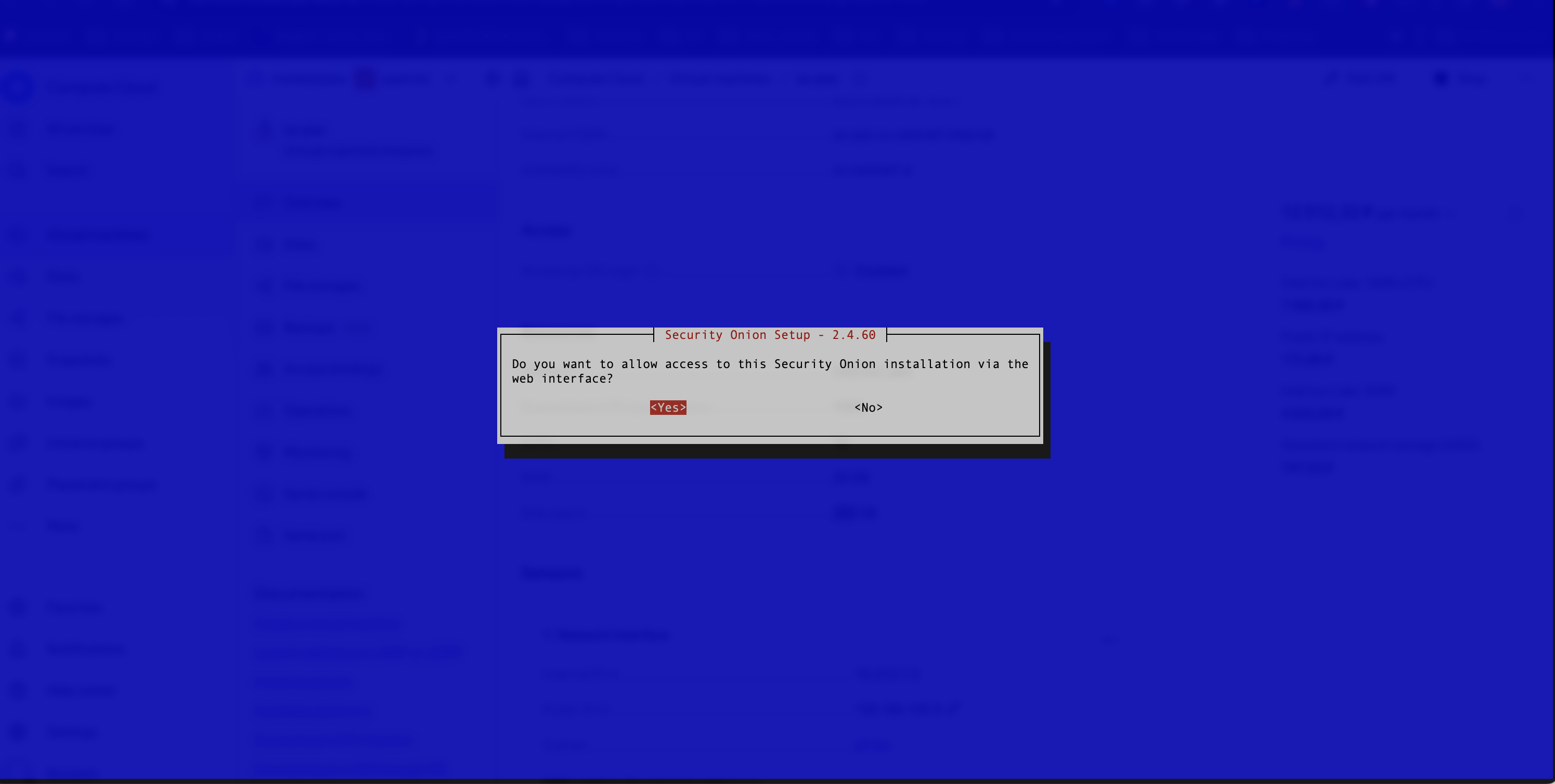

- Следующим шагом необходимо разрешить доступ к веб-интерфейсу. Контекстное окно показано на рисунке 15.

Рис. 15. Разрешение доступа к веб-интерфейсу

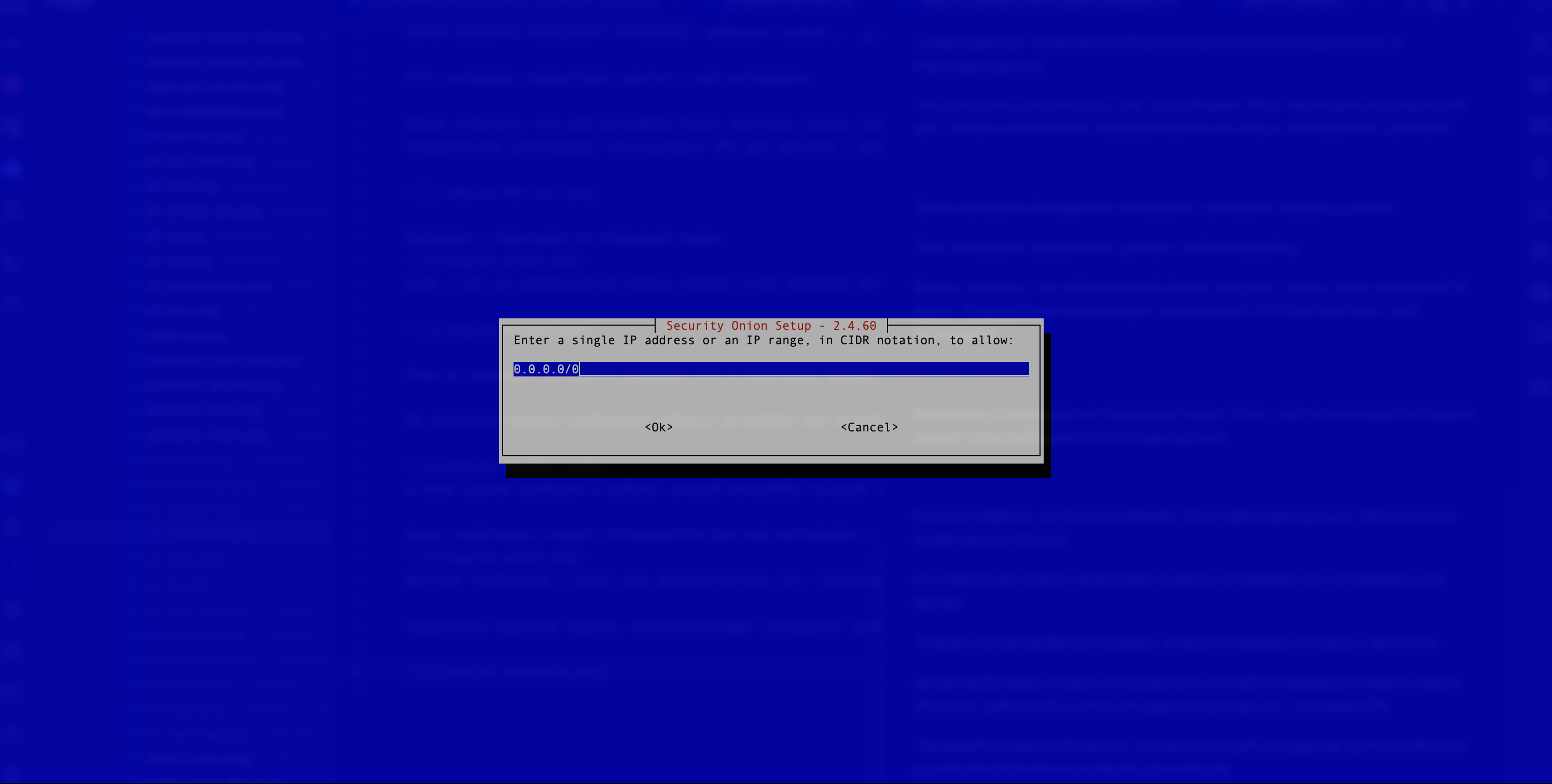

ПНеобходимо выбрать “Yes”, и на следующем экране ввести либо IP-адрес, либо подсеть, из которой будет разрешен доступ. На примере, который показан на рисунке 16, доступ к веб-интерфейсу разрешен со всех подсетей.

Рис. 16. Определение границ доступа к веб-интерфейсу

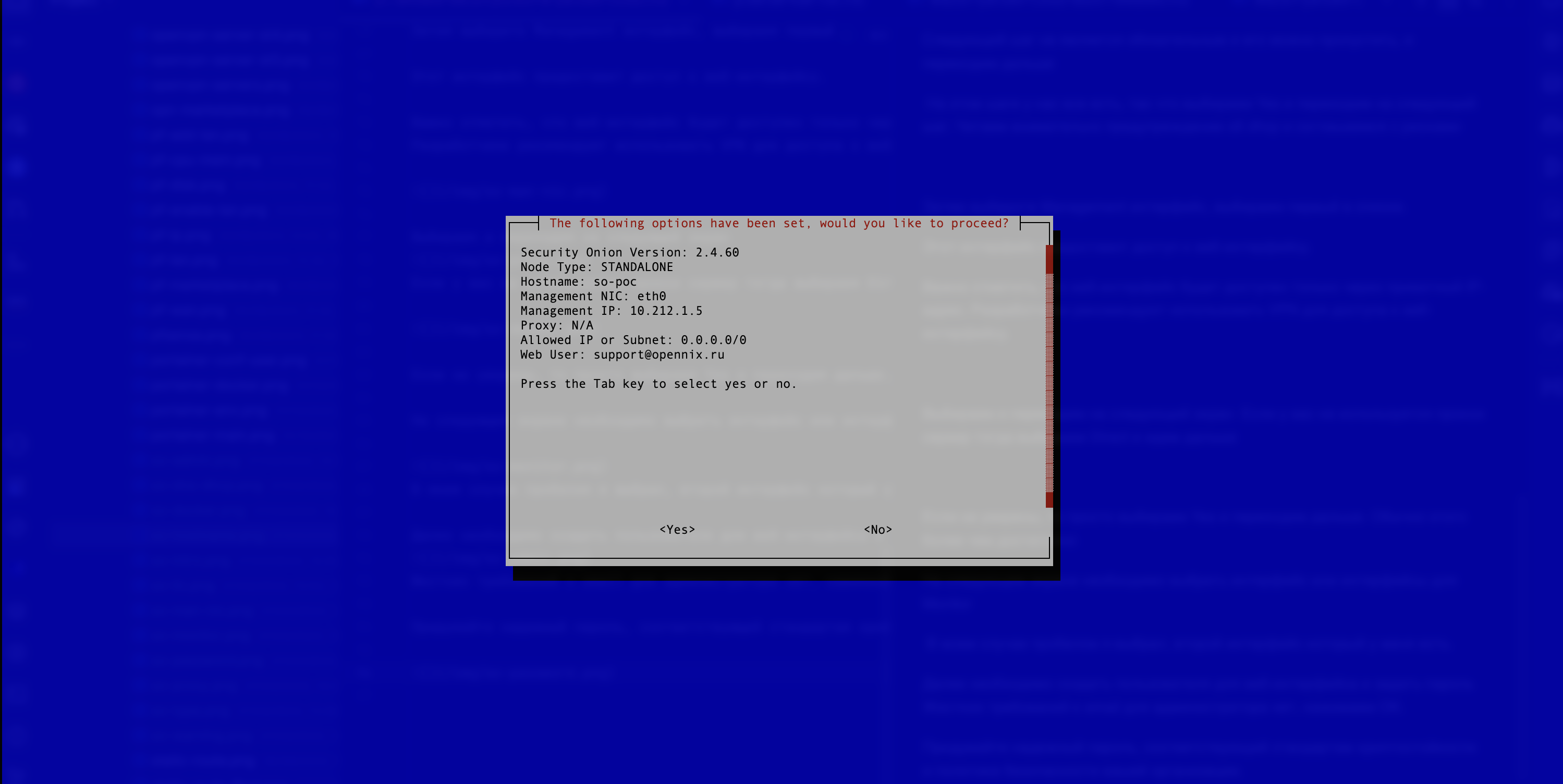

- В следующем окне отображены все настройки, которые пользователь выбрал на предыдущих шагах. Необходимо проверить, что все введено верно и нажать “Yes”. Окно с настройками представлено на рисунке 17.

Рис. 17. Итоговые настройки SecurityOnion

Начнется процесс установки и настройки SecurityOnion. Это может занять до 2-х часов, все зависит от конфигурации виртуальной машины.

Например, для виртуальной 10 vCPU,20GB RAM и диска размером 256 GB установка и настройка заняла 1 час и 30 минут.

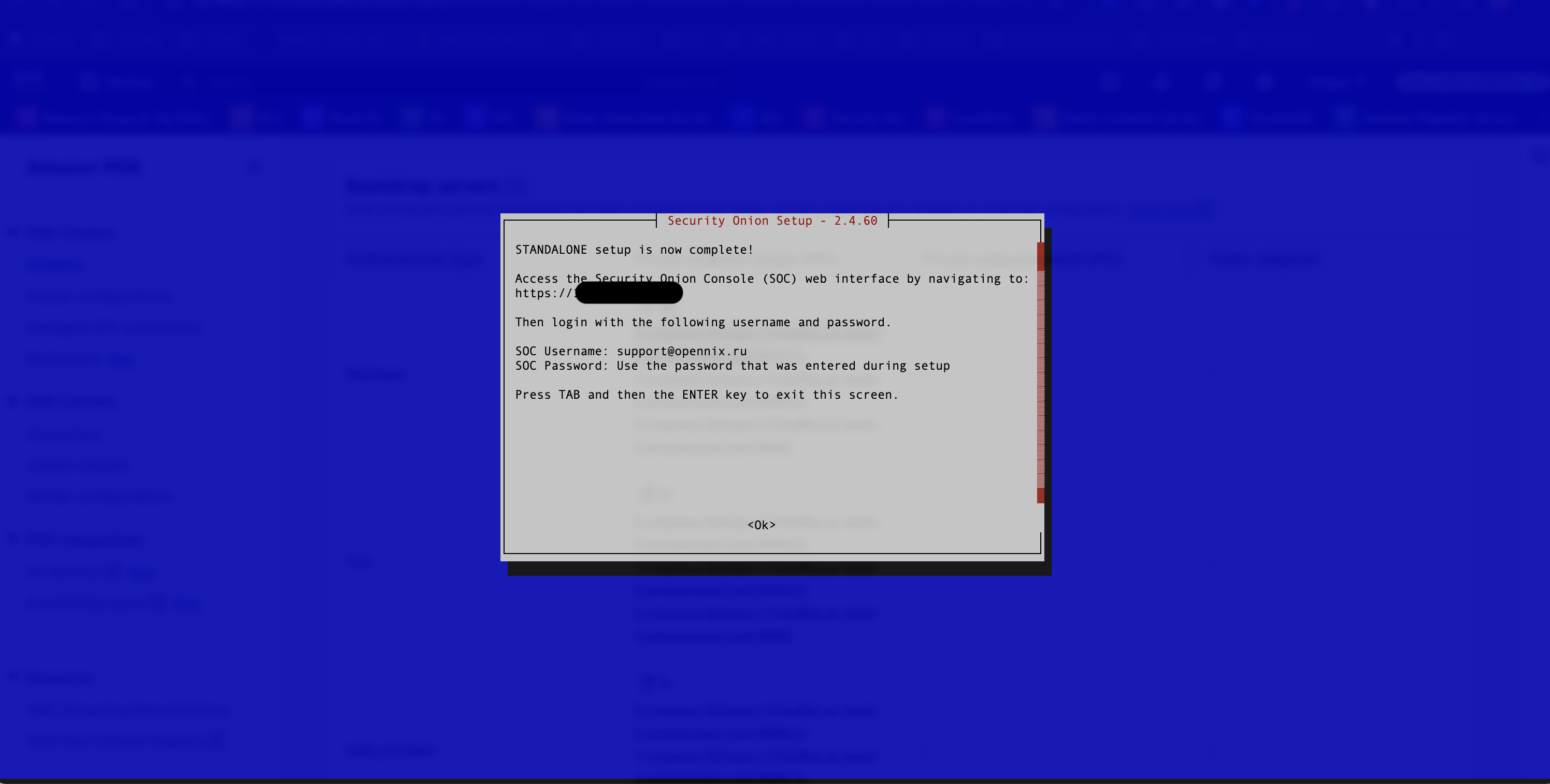

После успешной установки вы должны увидеть уведомление, которое представлено на рисунке 18.

Рис. 18. Уведомление об окончании установки

На этом установка завершена. Пользователь может авторизоваться в веб-интерфейсе с заданными во время настройки именем пользователя и паролем.