Интеграция pfSense c SecurityOnion

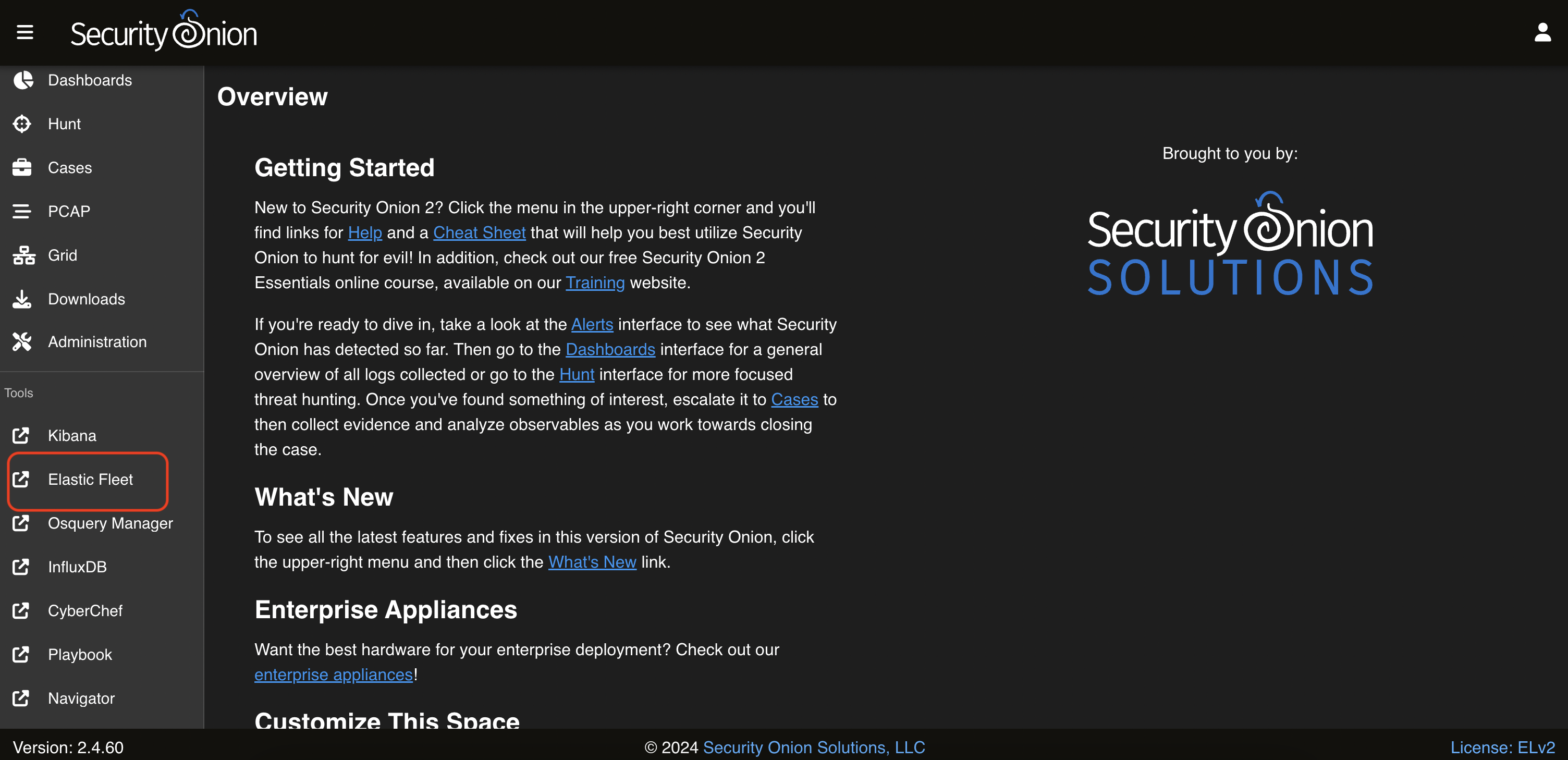

- Для интеграции и анализа трафика с pfSense необходимо настроить связь между pfSense и Security Onion. Для этого необходимо открыть веб-интерфейс SecurityOnion и выбрать Elastic Fleet, как это показано на рисунке 1.

Рис. 1. Выбор Elastic Fleet

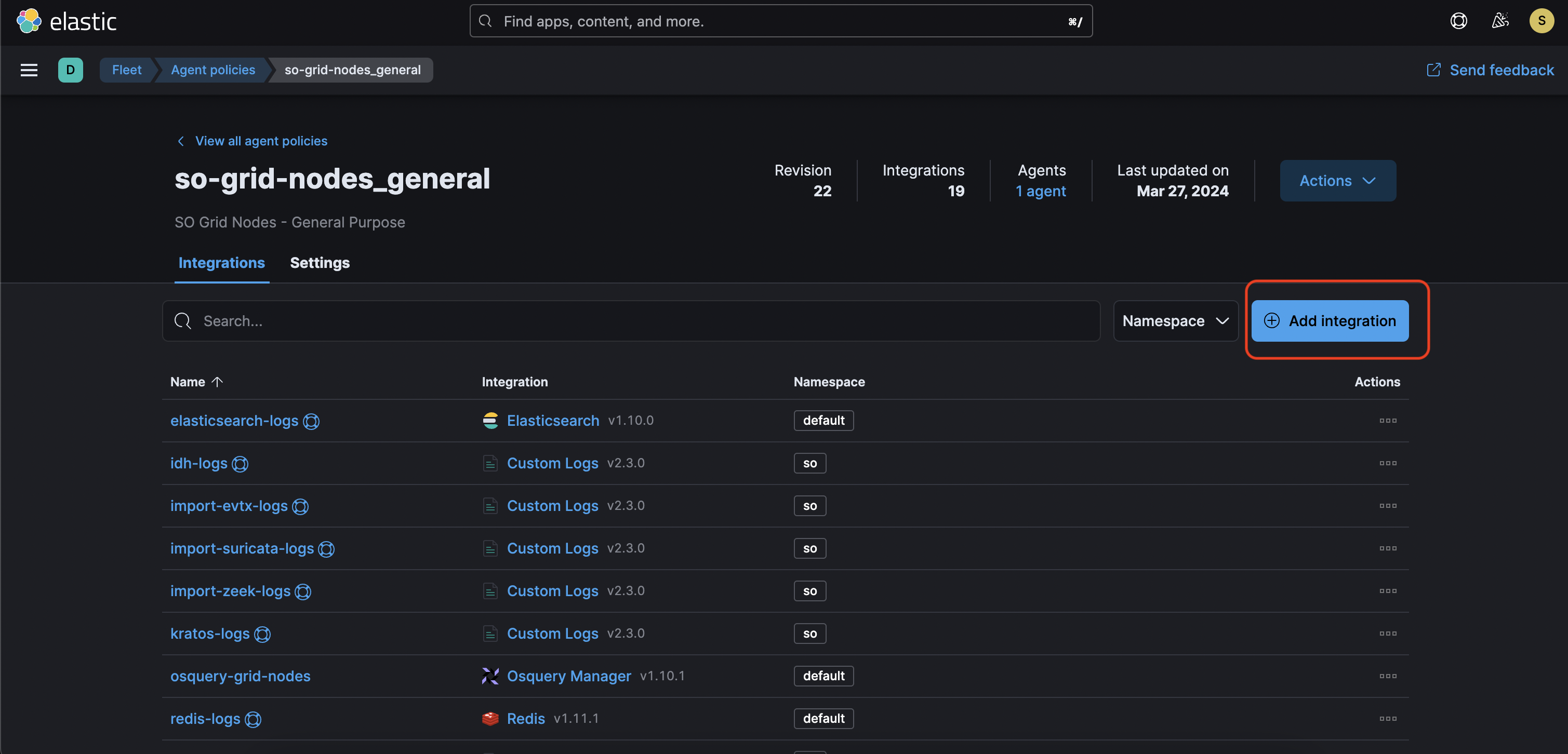

В открывшемся окне требуется перейти на вкладку “Agent policies” и выбрать “so-grid-nodes_general”. Следующим шагом необходимо нажать кнопку “Add integration”. Внешний вид окна представлен на рисунке 2.

Рис. 2. Добавление интеграции

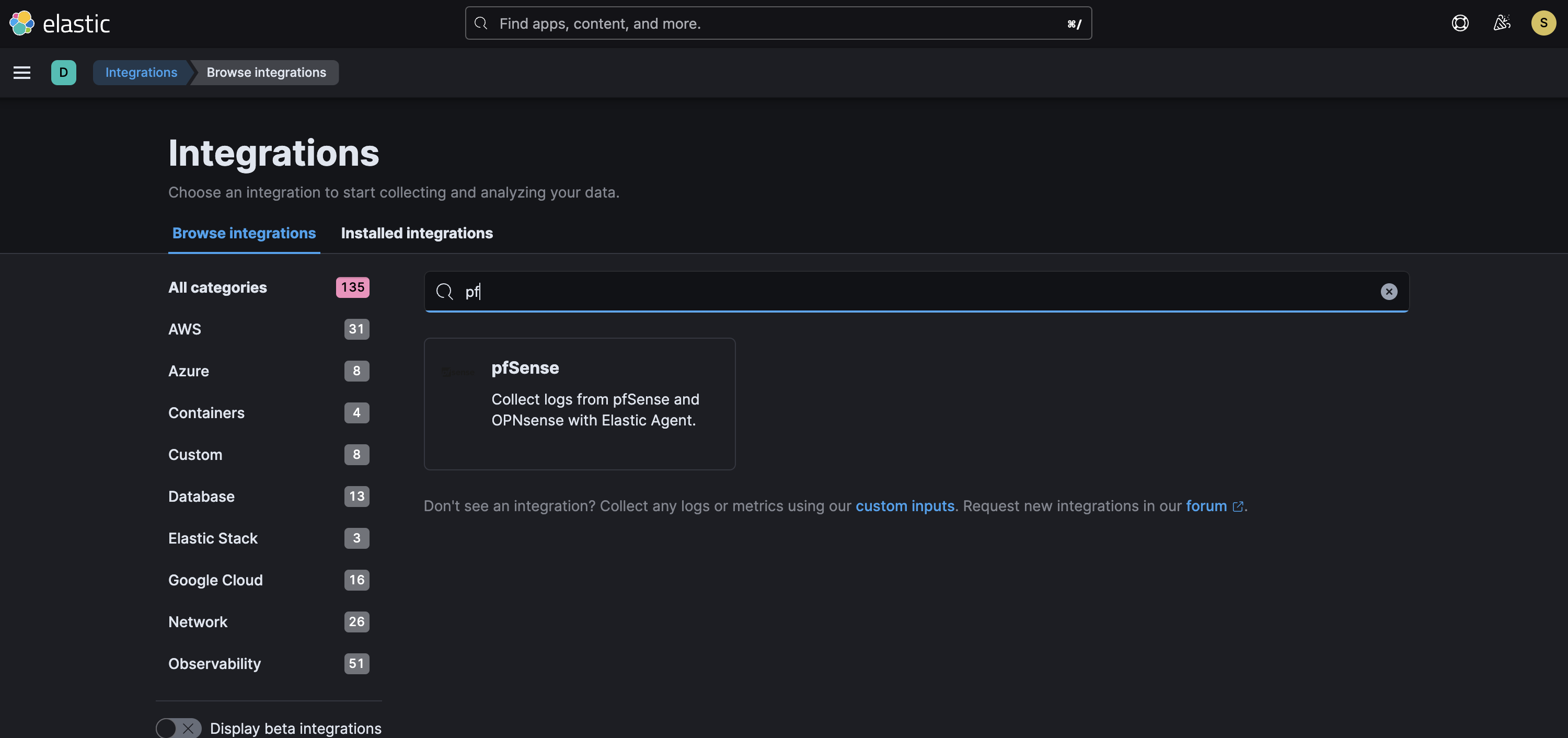

В строке поиска необходимо набрать pfsense, как это показано на рисунке 3.

Рис. 3. Выбор pfSence

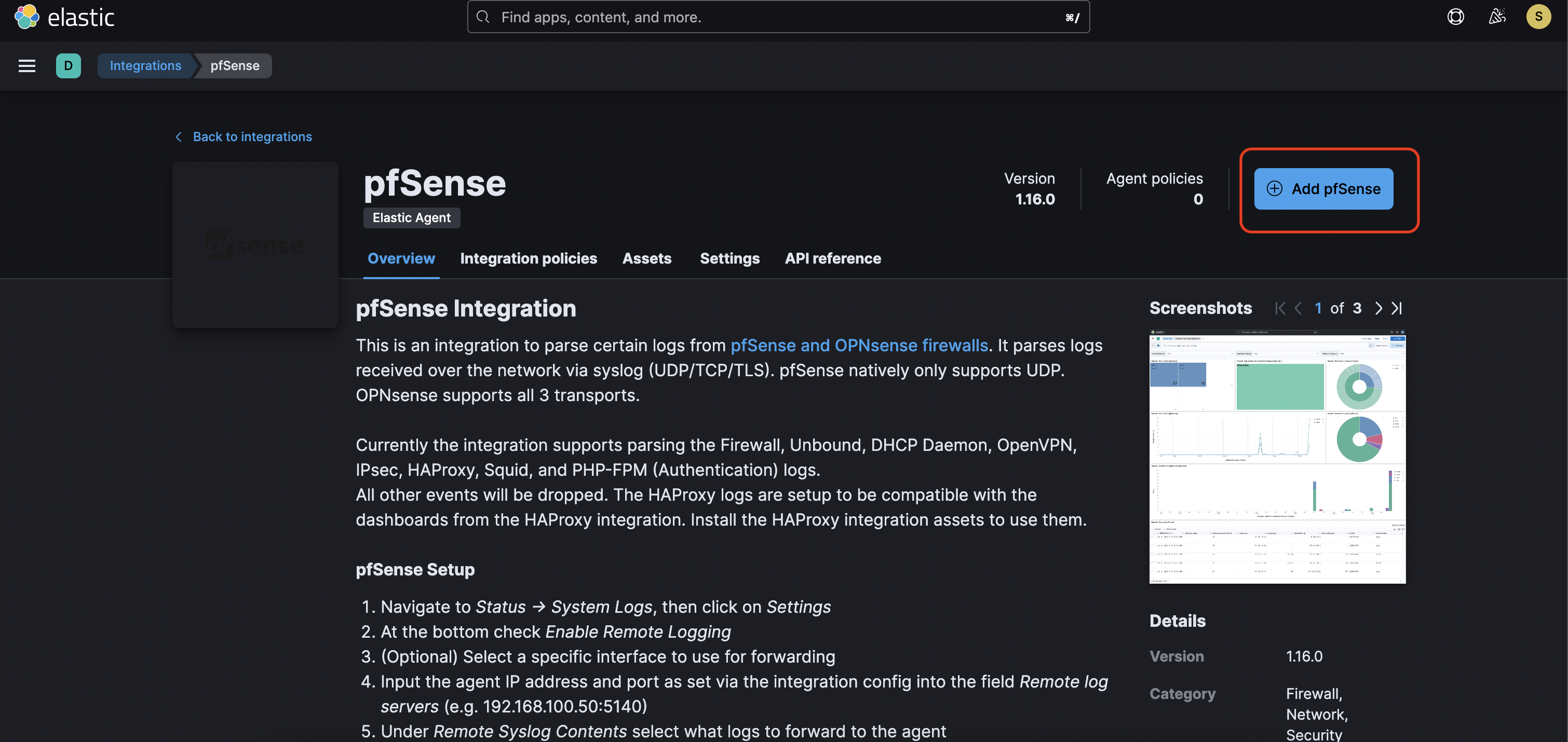

И следующим шагом в появившемся окне нажать “Add pfSense”, как это показано на рисунке 4.

Рис. 4. Добавление pfSence

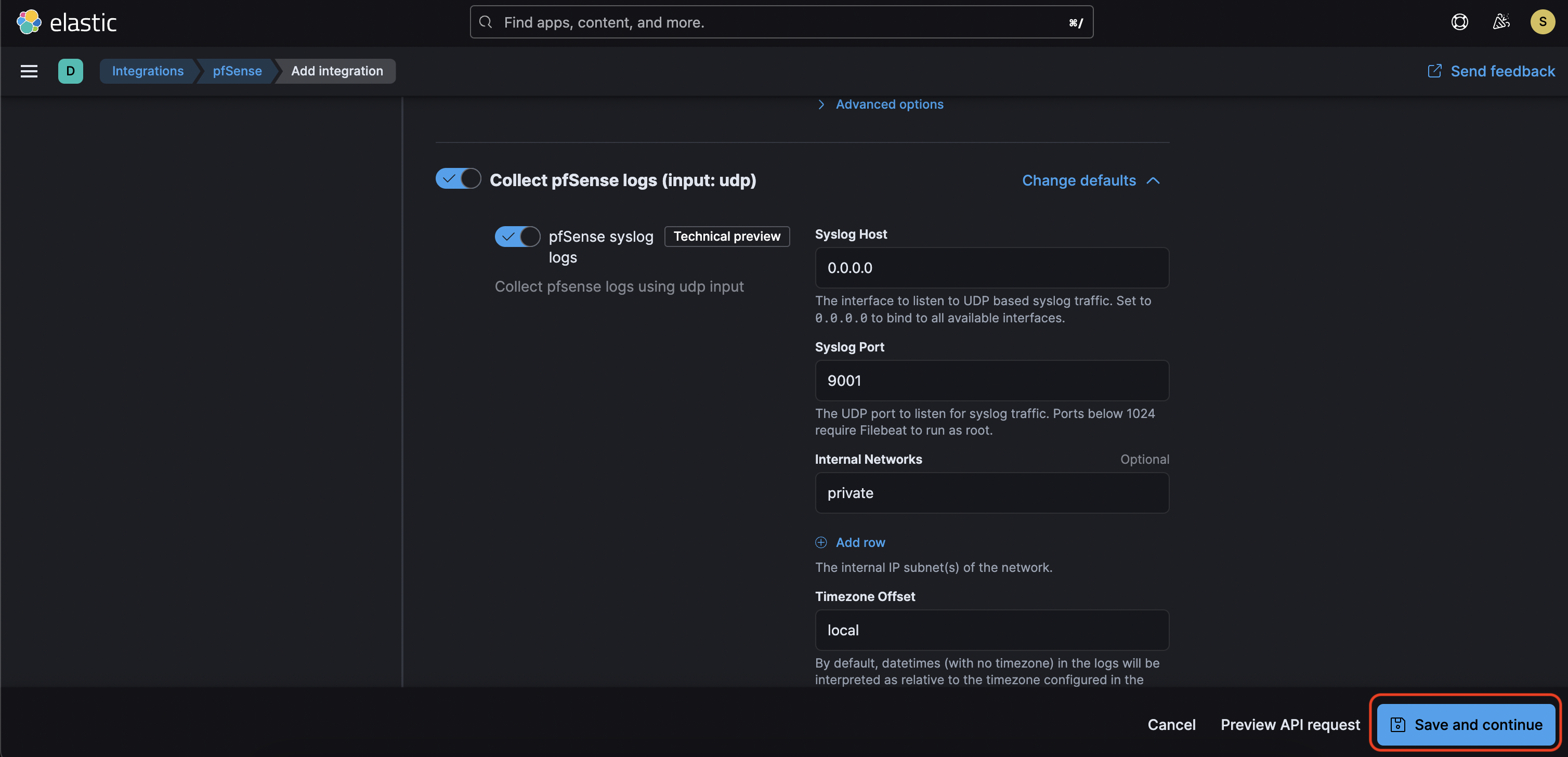

- Настройки необходимо заполнить следующим образом:

- Integration name - на усмотрение пользователя, например yc-pfsense;

- Syslog host - 0.0.0.0.

Остальные значения можно оставить по умолчанию и нажать “Save and continue”, как это показано на рисунке 5.

Рис. 5. Окно настроек

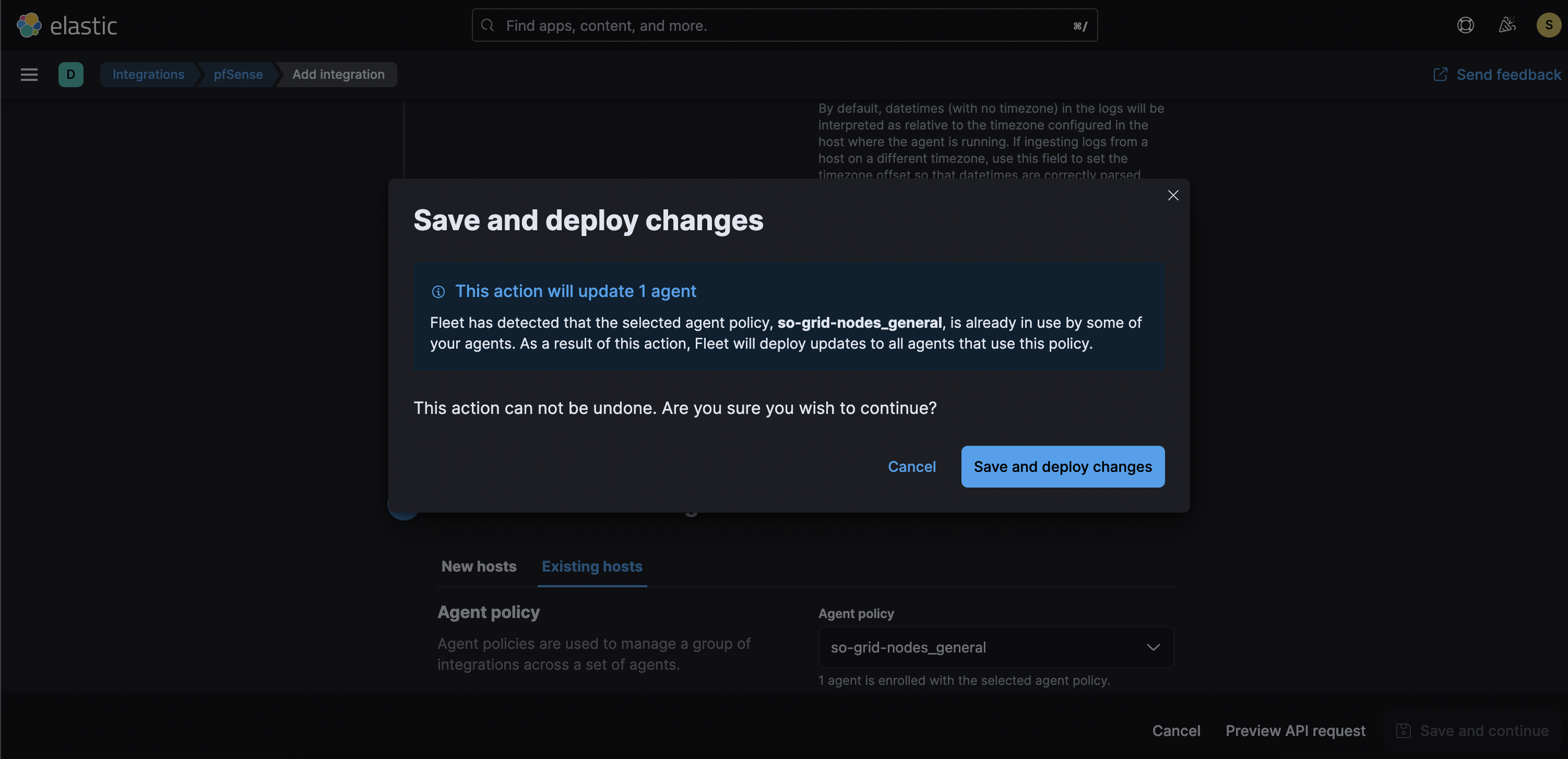

На следующем шаге необходимо нажать “Save” and “Deploy changes”, как это показано на рисунке 6:

Рис. 6. Применение настроек

- Необходимо открыть веб интерфейс SecurityOnion и перейти

Administration–>Configuration, затем нажать наOptionи выбратьShow all configurable settings, including advanced settings, как это показано на рисунке 7.

Рис. 7. Окно расширенных настроек

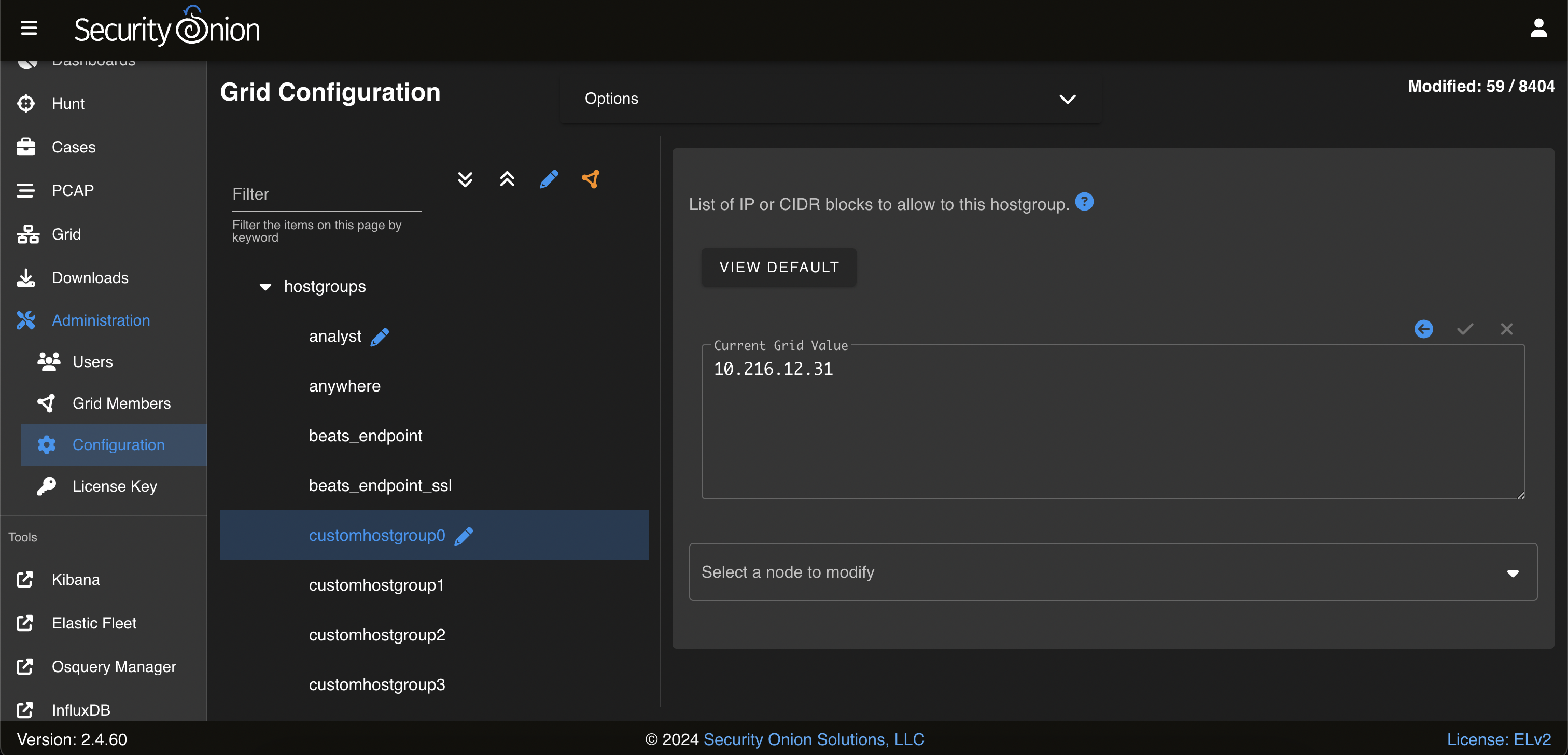

На левой панели необходимо перейти в настройки firewall, выбрать hostgroups и кликнуть на группу customhostgroup0. В правой части окна необходимо ввести IP-адрес pfSense и нажать “галочку” для сохранения, как это показано на рисунке 8.

Рис. 8. Ввод IP-адреса pfSense

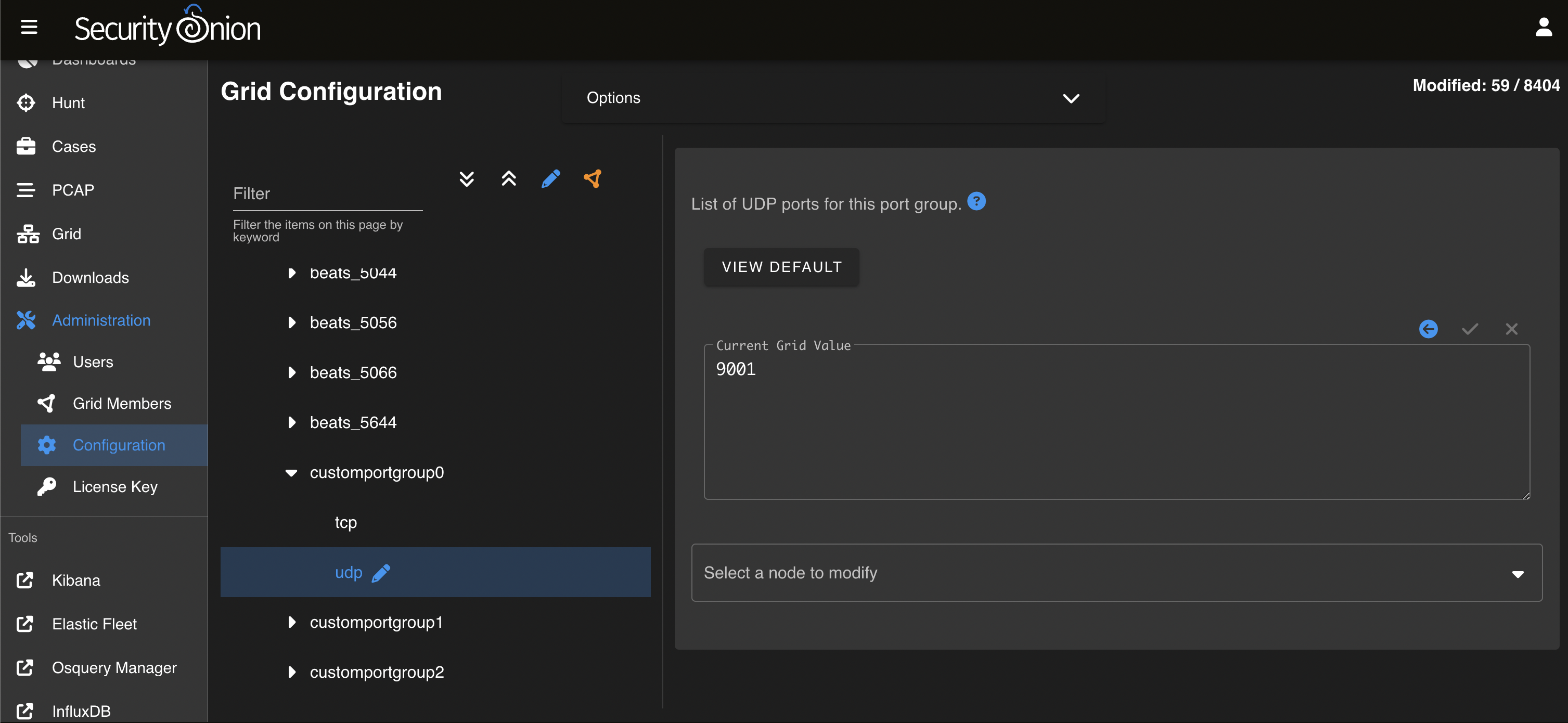

Также на левой панели необходимо войти в настройки firewall, выбрать portgroups, затем выбрать группу customportgroup0 и нажать на протокол UDP. В правой части окна необходимо ввести 9001 и нажать “галочку” для сохранения, как это показано на рисунке 9.

Рис. 9. Добавление порта UDP

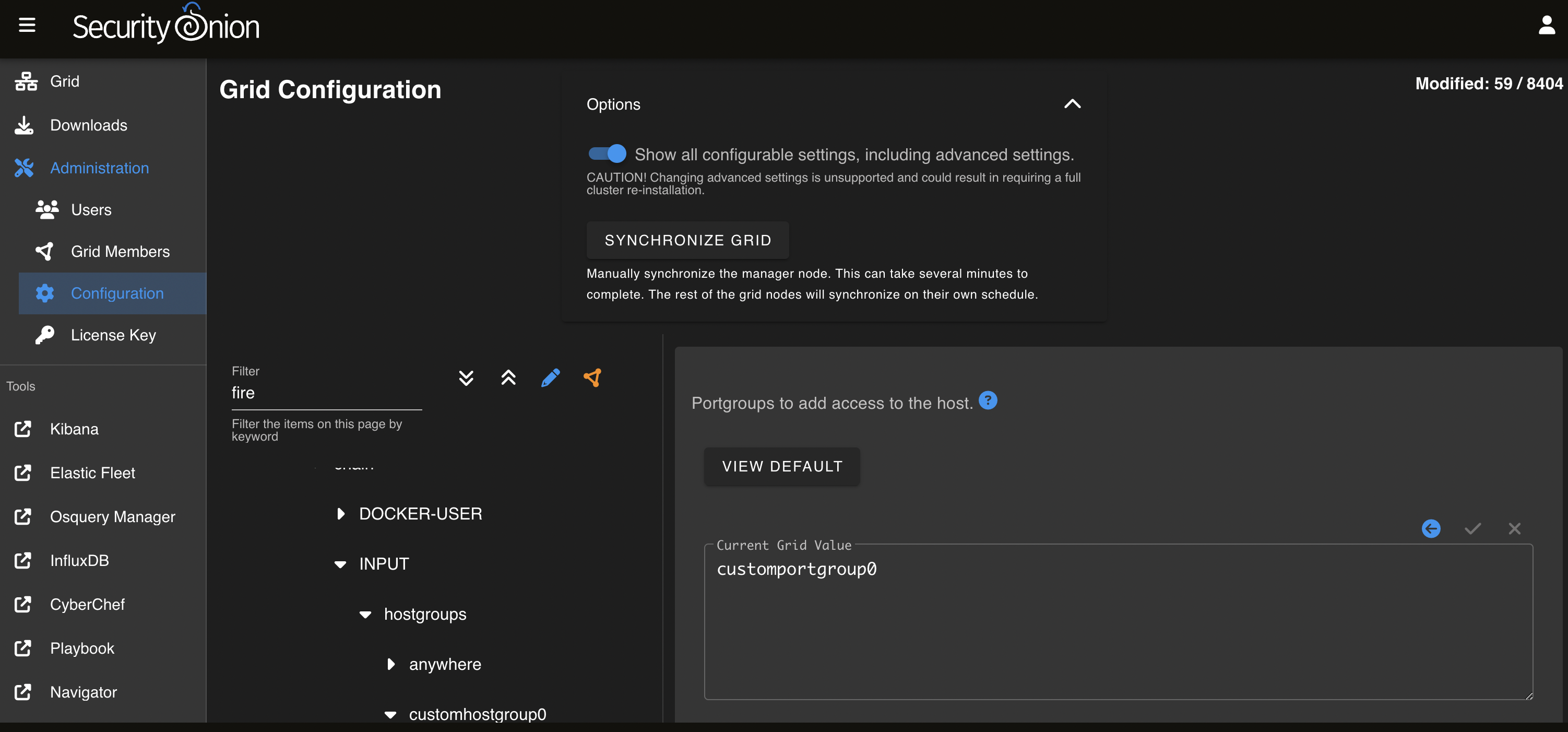

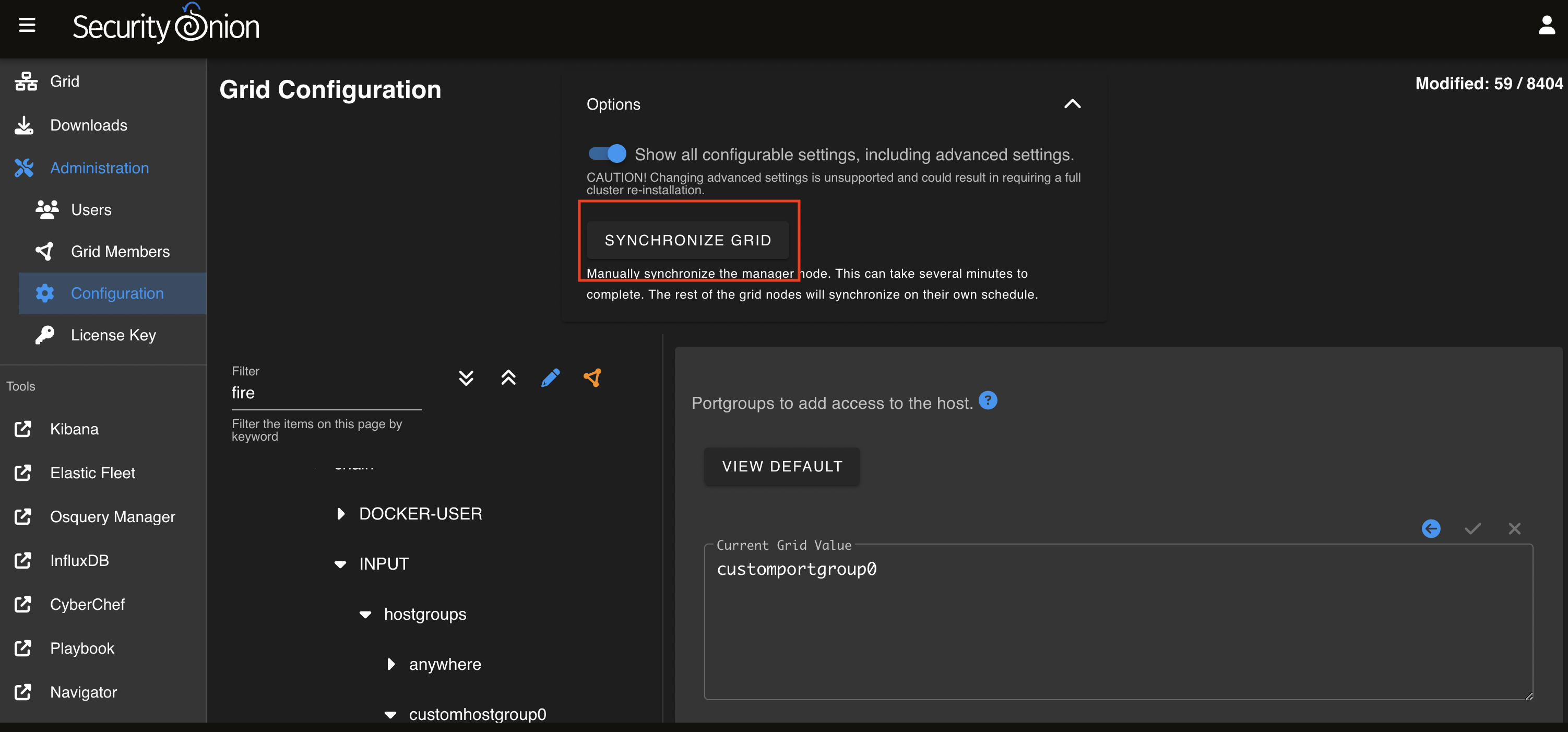

В левой панели необходимо перейти в настройки firewall, выбрать role, затем выбрать тип узла (например, standalone), который будет получать журналы pfSense. На следующем шаге требуется перейдите в chain –> INPUT –> hostgroups –> customhostgroup0 –> portgroups. В правой стороне окна необходимо ввести customportgroup0 и нажать “галочку” для сохранения.

Для мгновенного принятия правил необходимо нажать на кнопку SYNCHRONIZE GRID в меню Option в верхней части страницы, как это показано на рисунке 10.

Рис. 10. Мгновенное применение настроек

На этом настройки для SecurityOnion закончены.

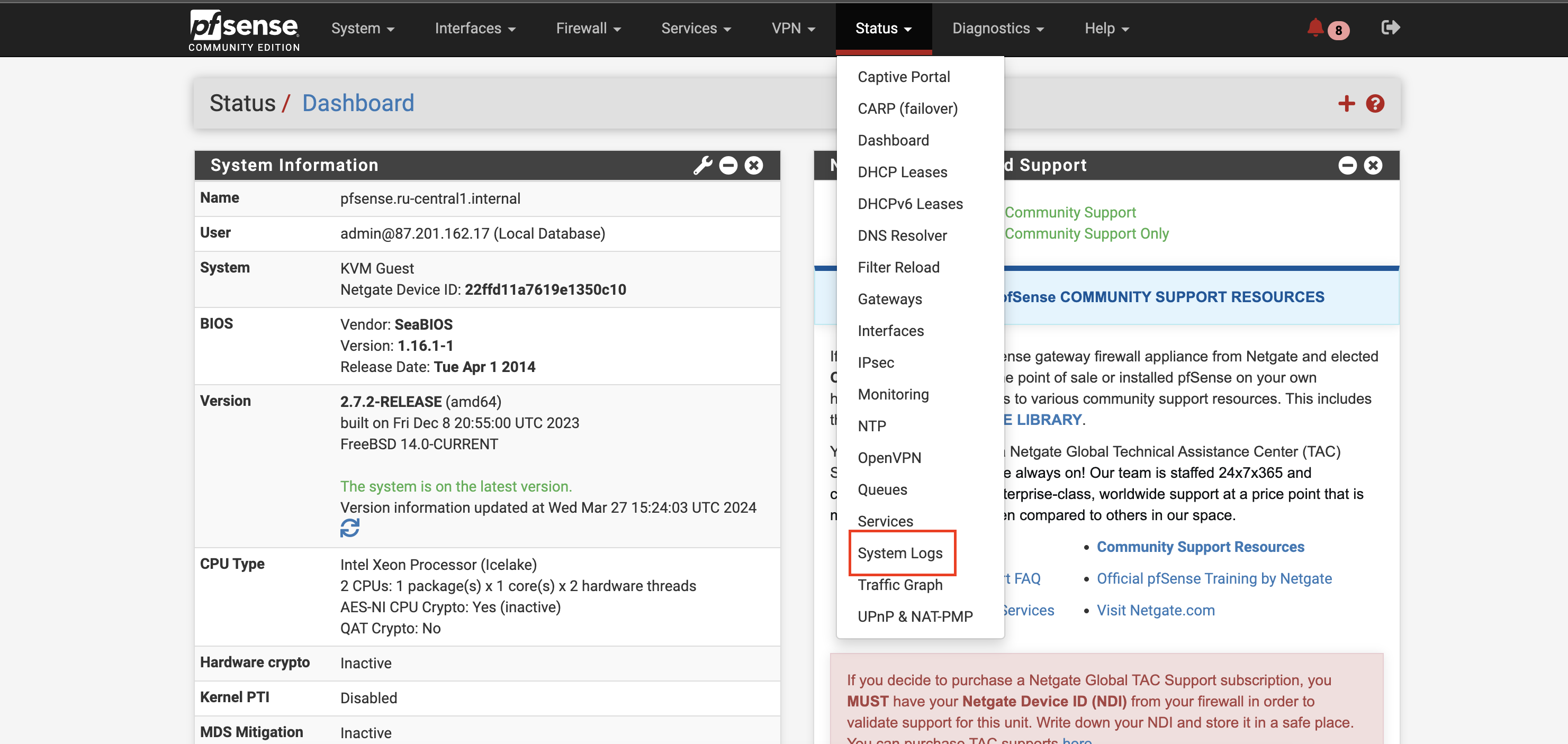

- Следующим шагом необходимо настроить отправку логов с pfSense. Для этого требуется открыть веб-интерфейс pfSense и выбрать в меню

Status–>System Logs, как это показано на рисунке 11.

Рис. 11. Настройка переадресации System Logs

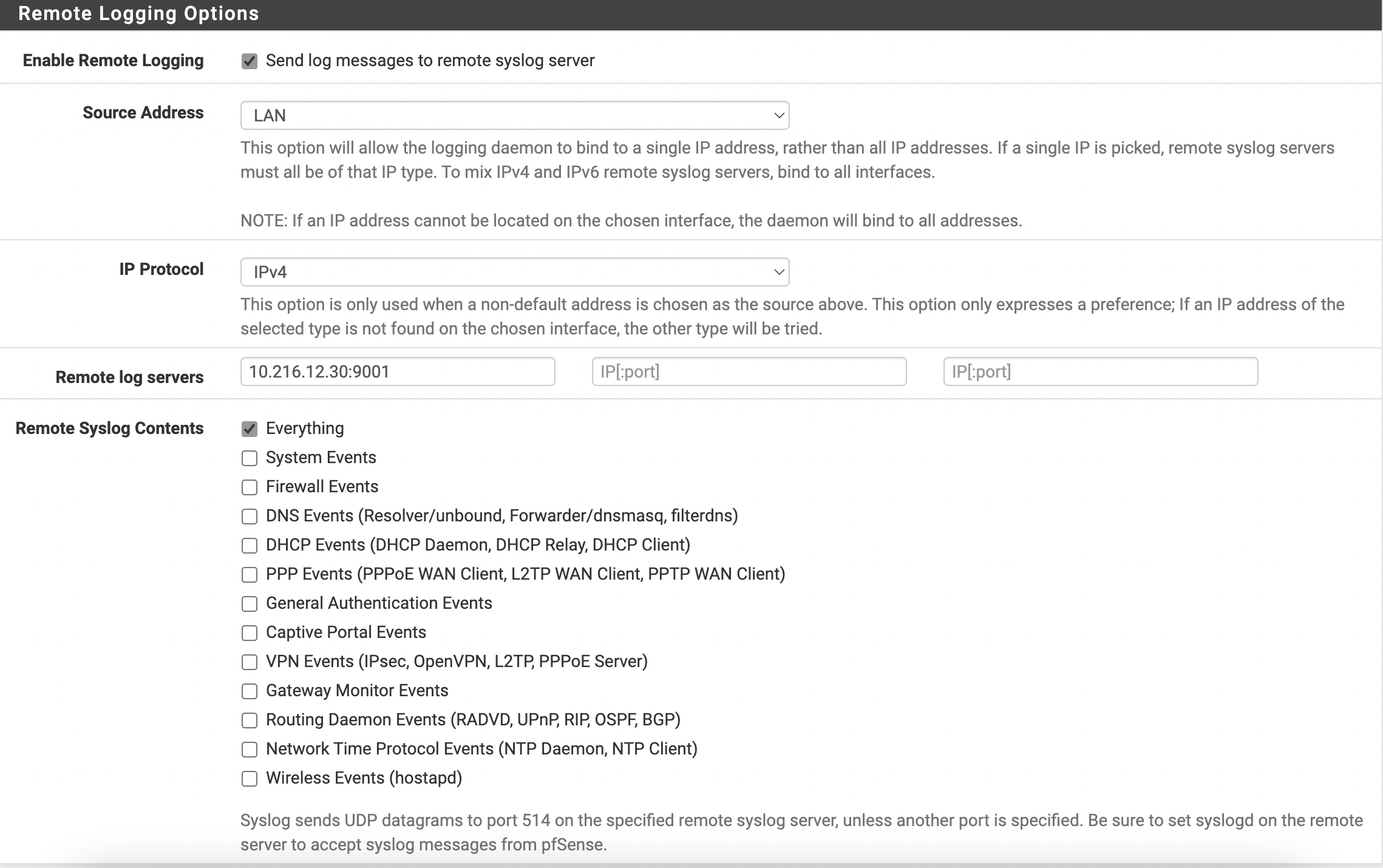

На открывшейся странице необходимо выбрать Settings и прокрутить настройки в конец страницы.

Для Enable Remote Logging необходимо установить “галочку”, для Source Address выбрать LAN, для IP Protocol выбрать IPV4.

На следующем шаге требуется прописать ip и port SecurityOnion в Remote log servers.

Для Remote Syslog Contents нужно выбрать Everything и нажать кнопку Save, как это показано на рисунке 12.

Рис. 12. Выбор содержимого логов для пересылки в SecurityOnion

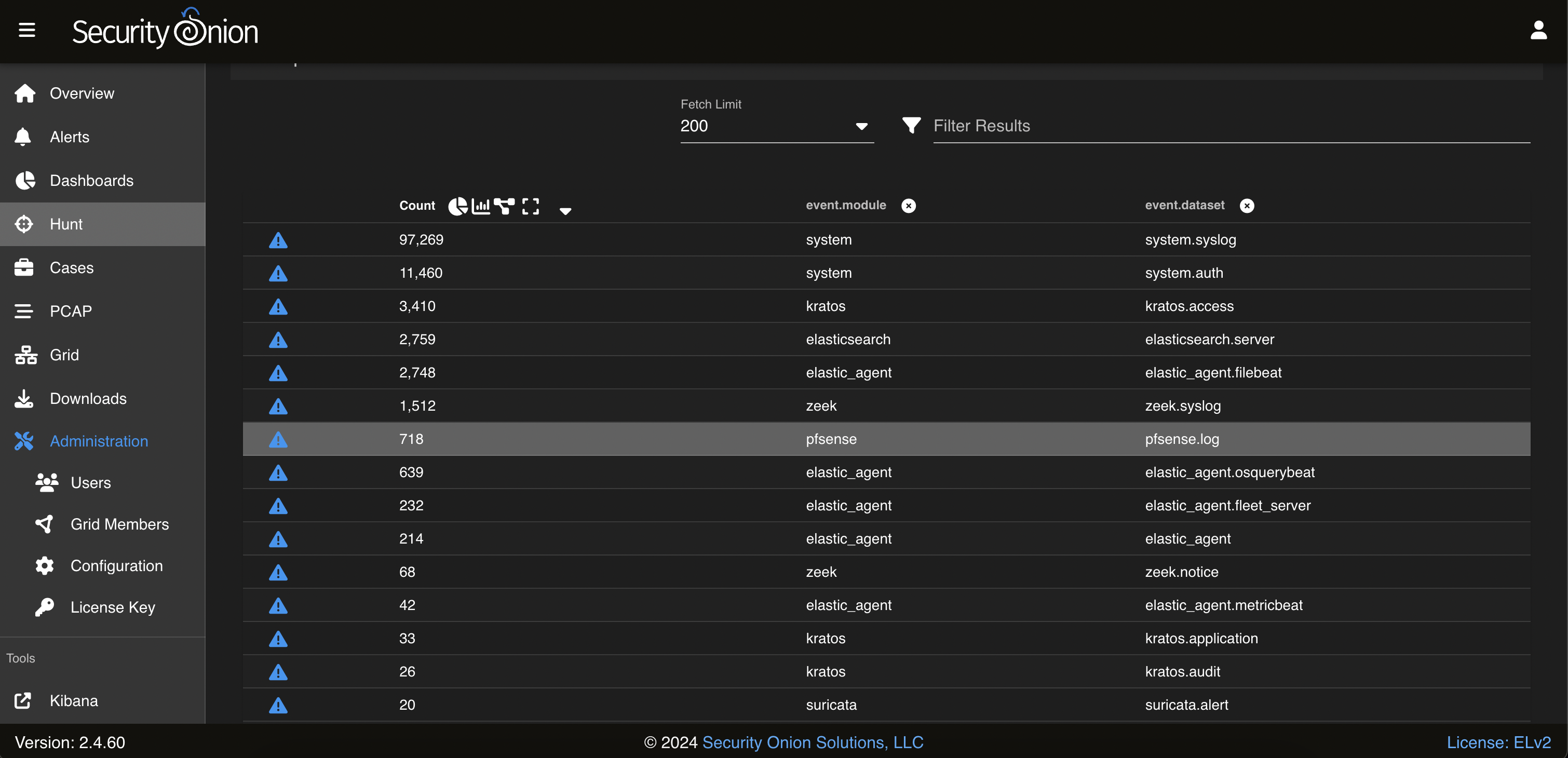

Через несколько минут нужно проверить, что события отображаются в SecurityOnion.

Для этого необходимо открыть Hunt в поисковый запрос добавить * | groupby event.module* event.dataset и нажать HUNT. После обработки запроса нужно прокрутить страницу вниз и посмотреть, появились ли логиpfSense.

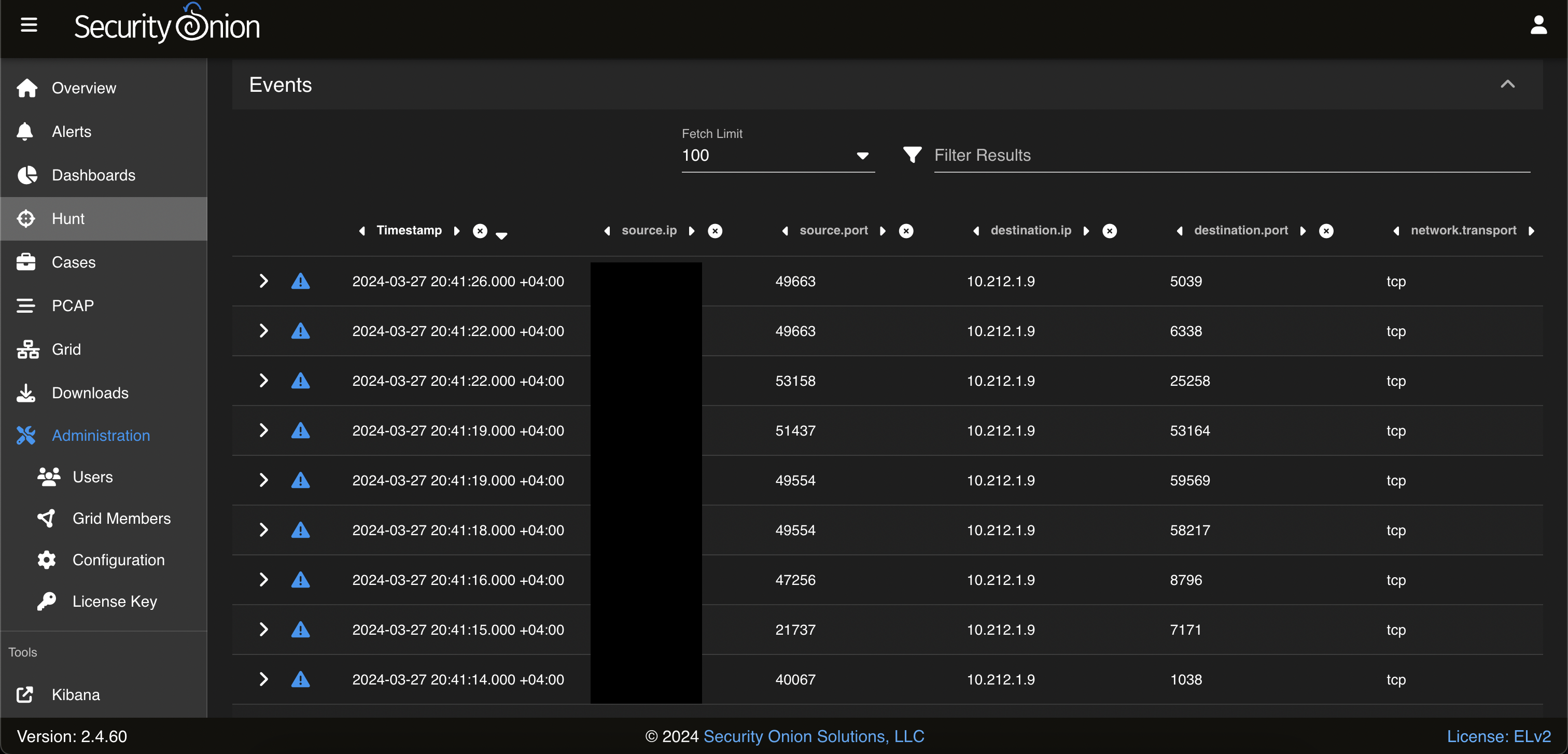

Примеры событий представлены на рисунках 13 и 14.

Рис. 13. Пример событий

Рис. 14. Пример событий

На этом интеграция завершена.